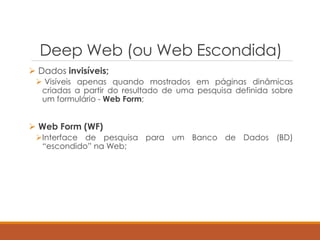

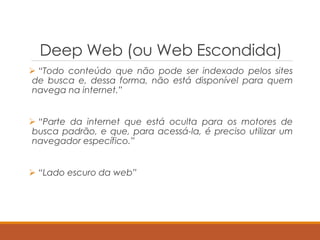

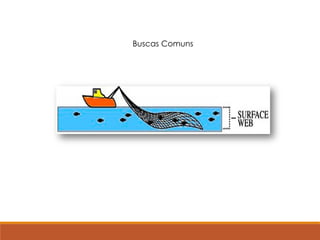

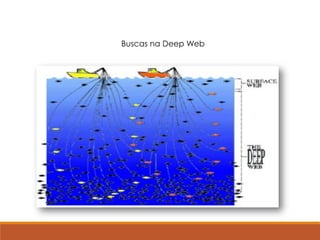

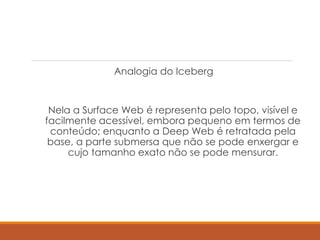

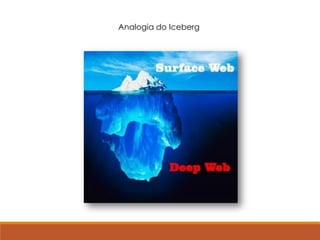

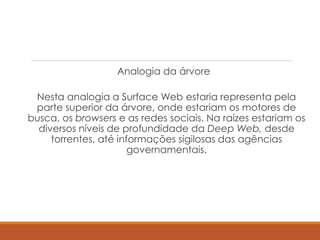

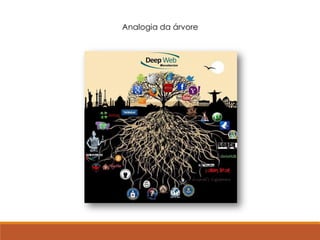

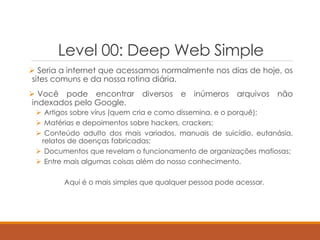

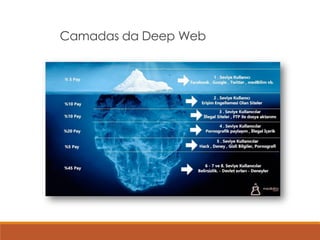

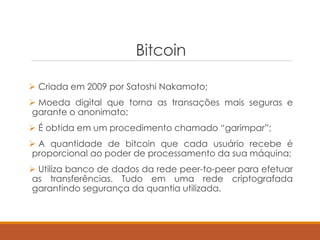

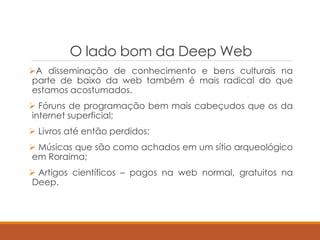

O documento explora a distinção entre a surface web, de fácil acesso e visível, e a deep web, que contém conteúdo não indexado por motores de busca e é acessível apenas através de navegadores específicos. A deep web é organizada em várias camadas, cada uma contendo informações com diferentes níveis de dificuldade de acesso, incluindo conteúdos ilegais e secretos. O texto também menciona o uso de criptomoedas, como o bitcoin, e o potencial positivo da deep web para disseminar conhecimento e cultura.