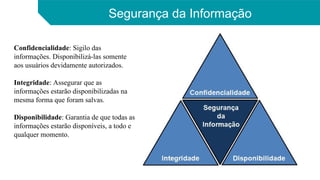

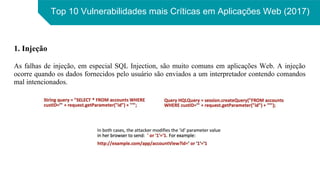

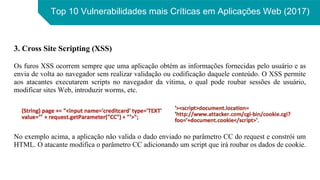

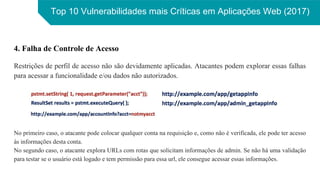

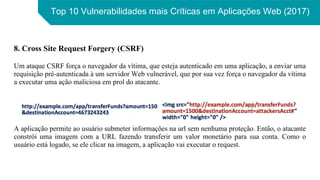

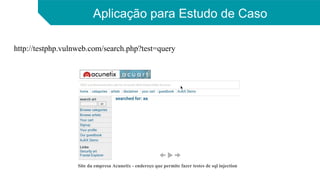

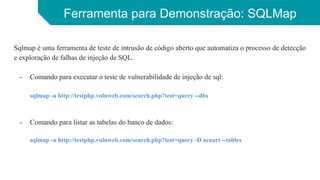

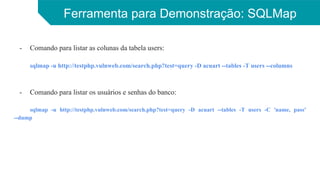

O documento apresenta a biografia e experiência da autora Edlaine Zamora, introduz conceitos de segurança da informação e lista as 10 vulnerabilidades mais críticas em aplicações web segundo a OWASP. É demonstrado como o Kali Linux pode ser usado para analisar vulnerabilidades, com foco em injeção SQL usando a ferramenta SQLMap em um site de teste.