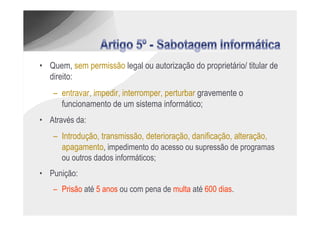

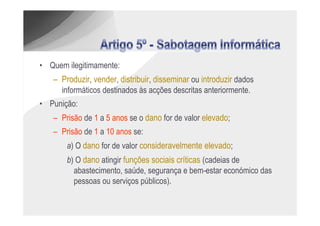

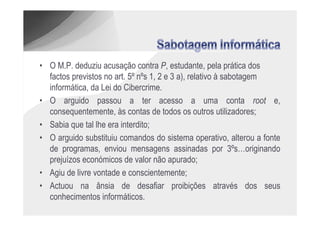

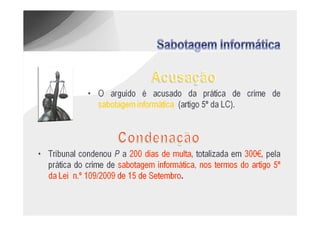

O documento discute vários tipos de crimes cibernéticos, incluindo sabotagem de sistemas, vírus de computador, ataques de negação de serviço, e planos do Pentágono para ataques cibernéticos contra o Iraque. Também descreve as punições legais para esses crimes no Código Penal português.