O documento fornece uma introdução à ciência forense digital, descrevendo suas principais etapas e técnicas. Resume as seguintes informações essenciais:

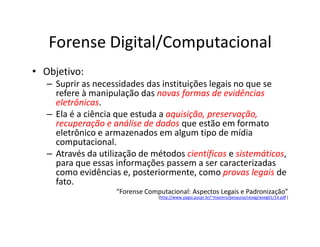

1) A ciência forense digital estuda a aquisição, preservação, recuperação e análise de dados eletrônicos para uso como evidências legais.

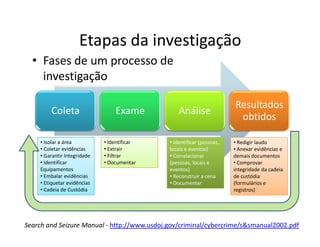

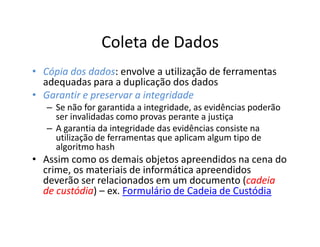

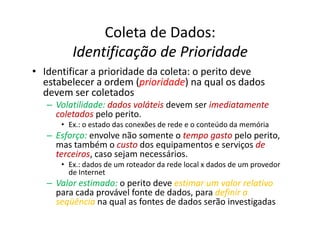

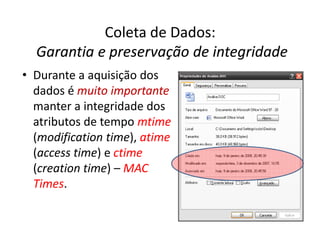

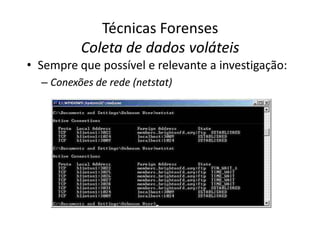

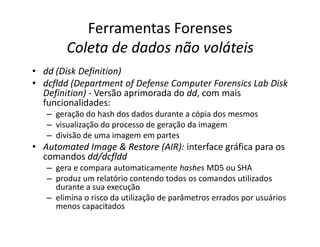

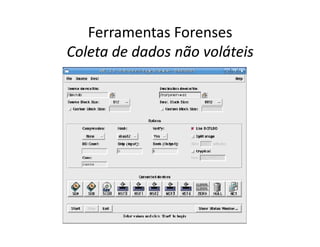

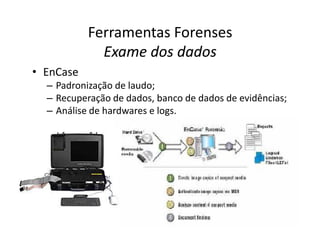

2) As principais etapas de uma investigação digital são a coleta, exame e análise de dados, resultando em um laudo pericial.

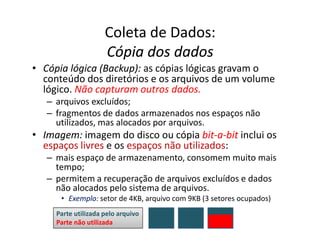

3) Técnicas comuns incluem a cópia