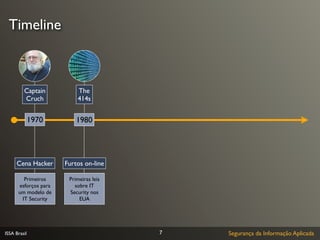

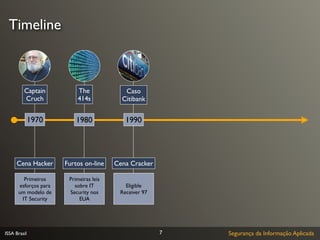

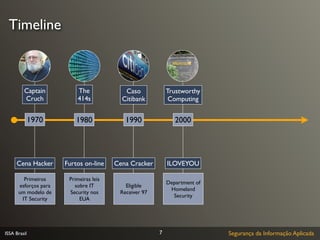

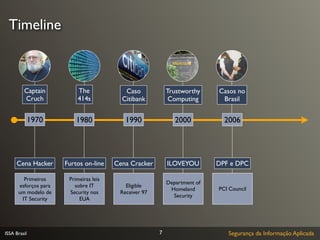

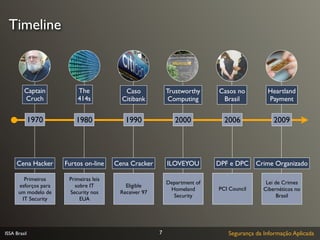

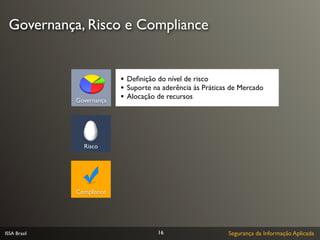

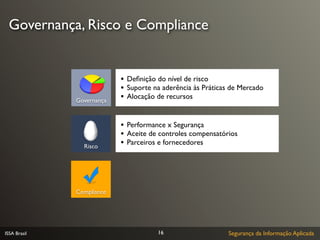

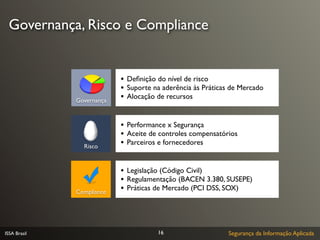

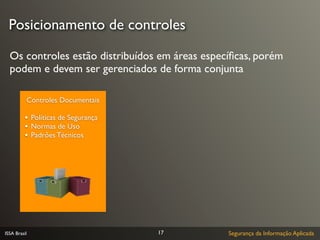

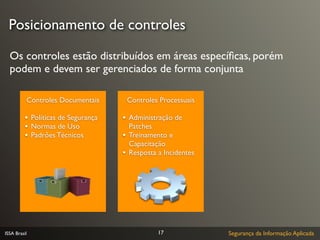

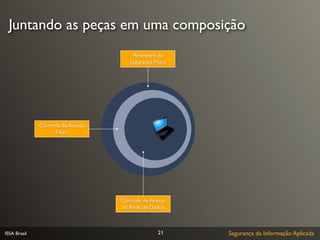

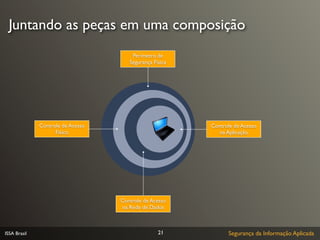

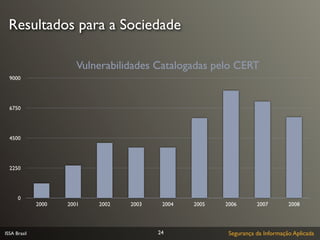

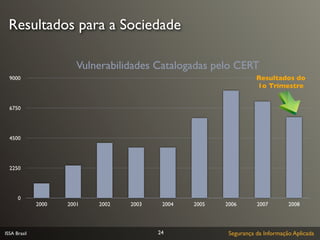

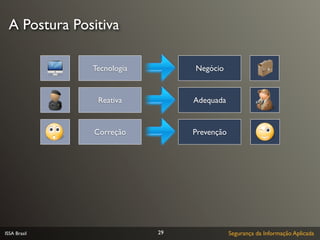

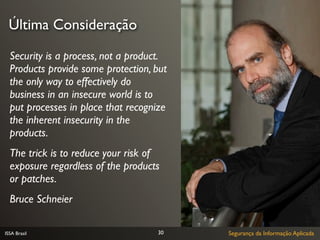

O documento aborda o 1º encontro do subcomitê de segurança da informação no Rio de Janeiro, destacando a ISSA Brasil como uma organização sem fins lucrativos com mais de 10 mil membros. Ele explora a evolução da segurança da informação, suas aplicações atuais e a importância da governança, risco e compliance. Além disso, discute a necessidade de controles documentais, processuais e técnicos para proteger as informações das organizações.