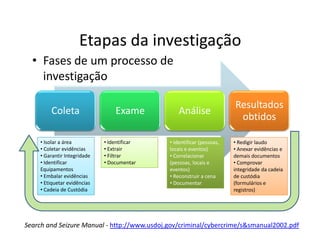

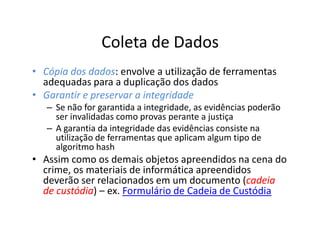

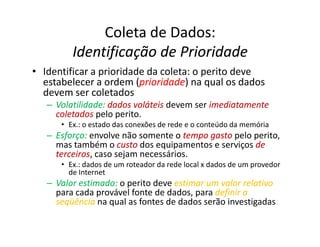

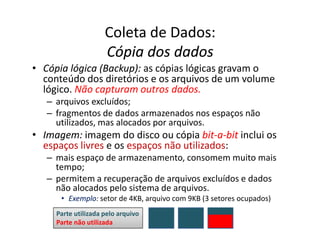

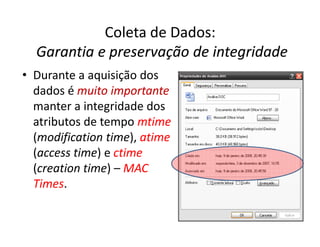

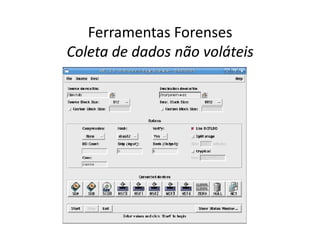

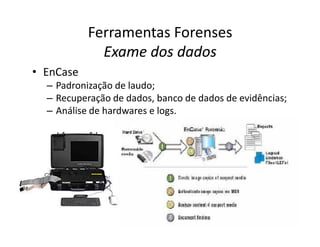

O documento apresenta as etapas da investigação forense digital, incluindo a coleta, exame e análise de dados eletrônicos. A coleta envolve identificar fontes de dados, copiar os dados de forma a preservar a integridade e estabelecer prioridades. O exame busca localizar, filtrar e extrair apenas informações relevantes. A análise interpreta os dados para identificar pessoas, locais e eventos e como eles se relacionam.