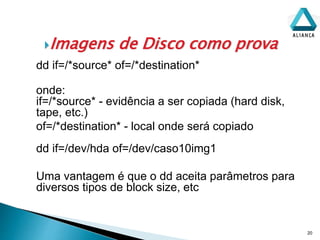

O documento discute computação forense, que é dividida em 4 fases: identificar, preservar, analisar e apresentar evidências digitais de forma legalmente aceita. Também discute regras básicas como manipular informações originais o menos possível e documentar qualquer alteração.