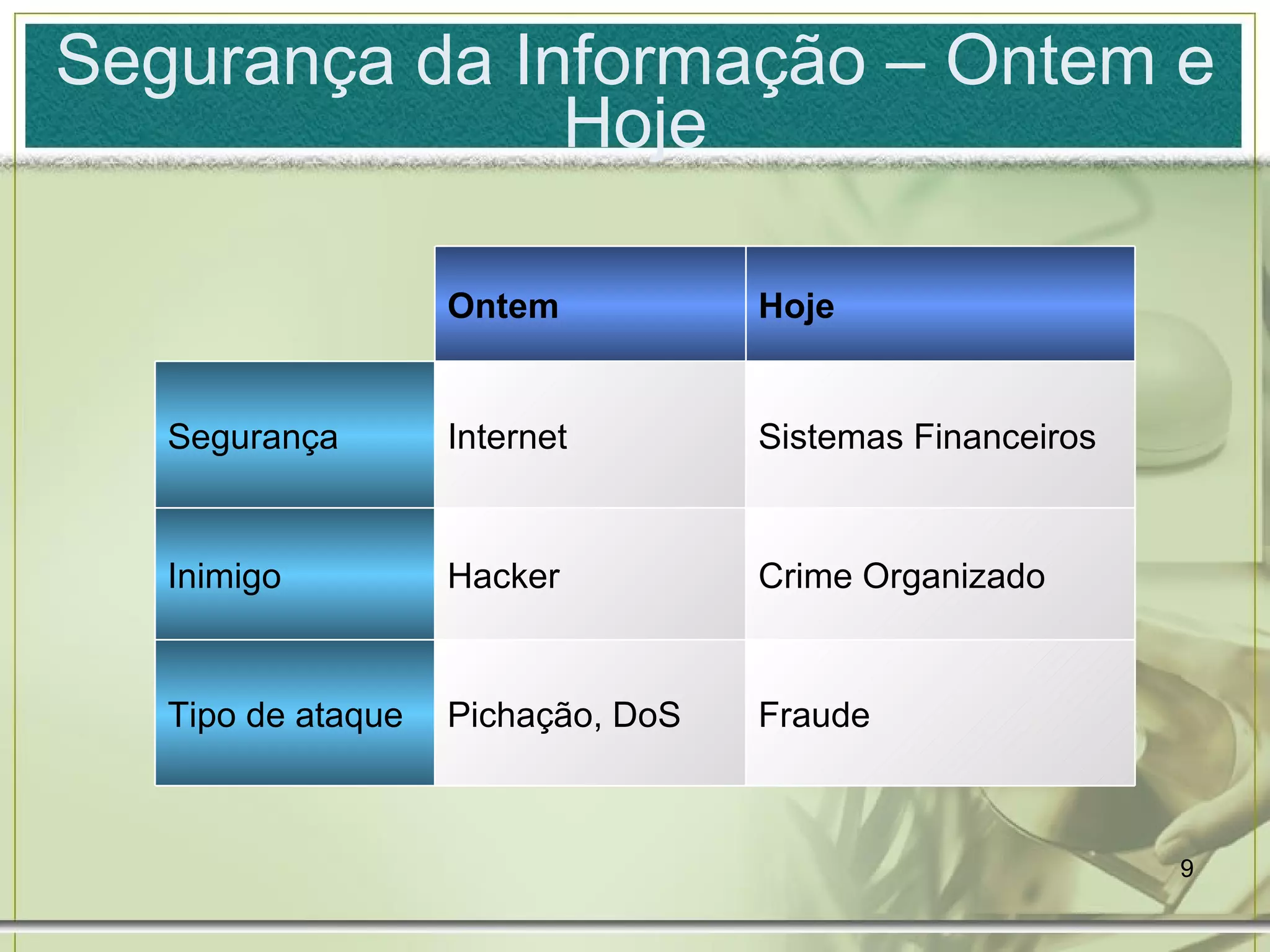

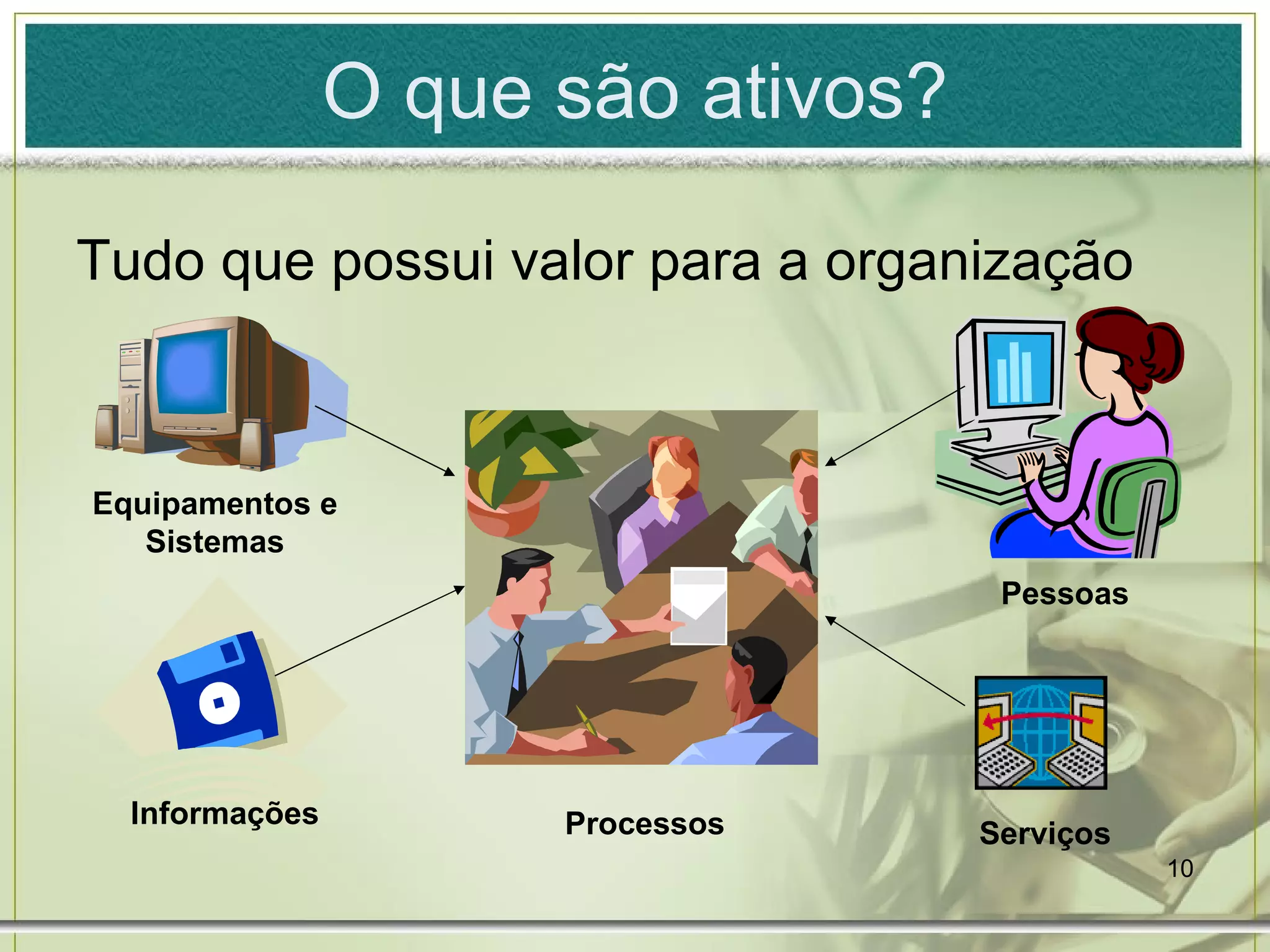

O documento discute a evolução da segurança da informação ao longo dos anos e a importância de proteger ativos digitais por meio de medidas como confidencialidade, integridade e disponibilidade. Ameaças como invasões de rede e vazamentos de dados estão cada vez mais comuns, destacando a necessidade de empresas se prepararem contra riscos cibernéticos.

![Contato João Carlos da Silva Junior [email_address]](https://image.slidesharecdn.com/slideshare-ceunspsegurancadainformacao-100103193220-phpapp01/75/Palestra-Seguranca-da-Informacao-23-2048.jpg)