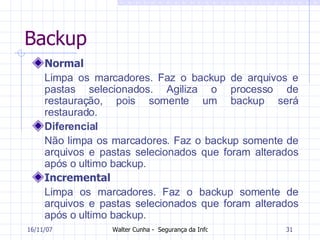

O documento discute princípios e métodos de segurança da informação, incluindo ameaças como hackers, vírus e ataques de negação de serviço. Também aborda agentes de segurança como antivírus, firewalls e backups, além de criptografia como forma de codificar dados de forma segura.

![Professor Contatos: [email_address] http://www.waltercunha.com 27/05/09](https://image.slidesharecdn.com/modulo-7-seguranca228/85/Modulo-7-Seguranca-2-320.jpg)

![Dúvidas? Walter Cunha [email_address] blog.waltercunha.com 27/05/09](https://image.slidesharecdn.com/modulo-7-seguranca228/85/Modulo-7-Seguranca-44-320.jpg)