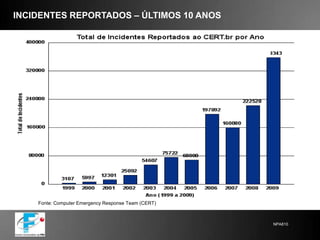

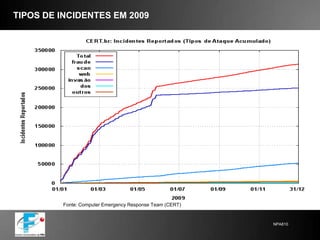

1) O documento discute segurança da informação e continuidade dos negócios, incluindo necessidade de segurança, avaliação de riscos e planos de contingência.

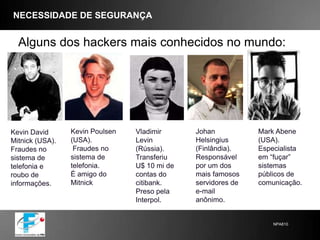

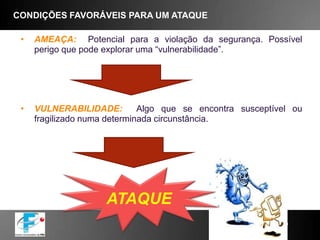

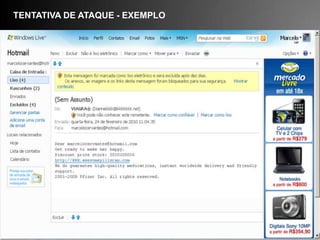

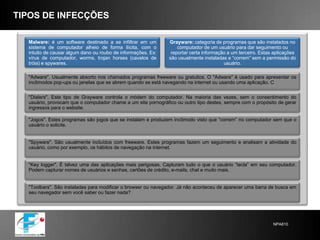

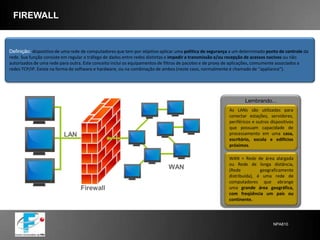

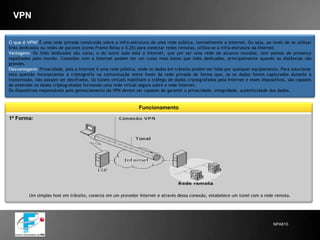

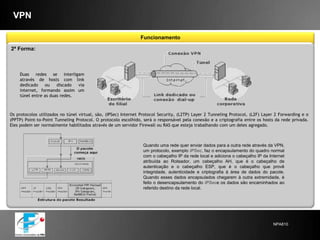

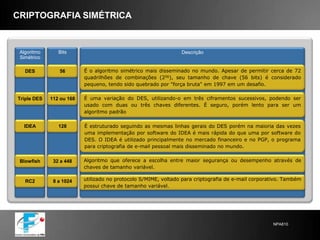

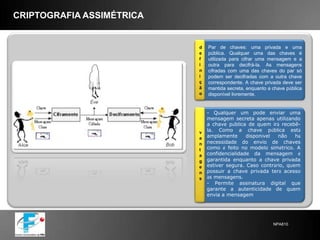

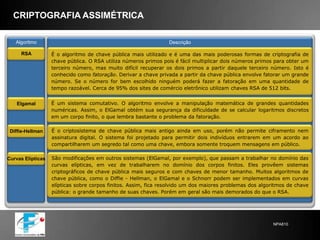

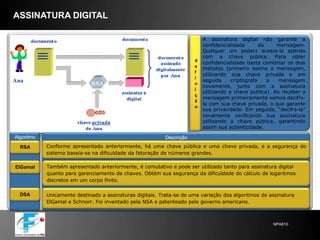

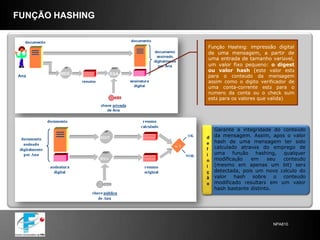

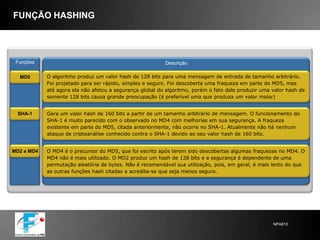

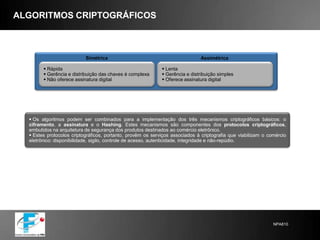

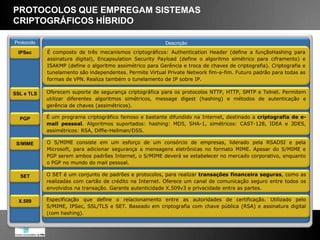

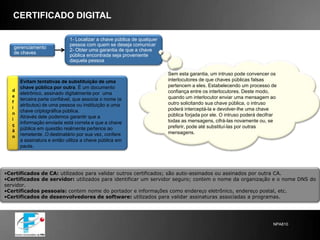

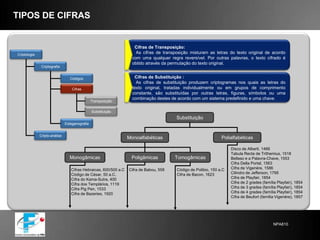

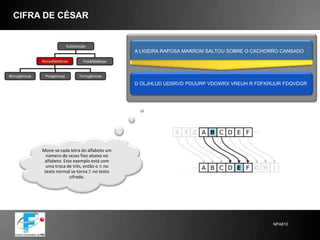

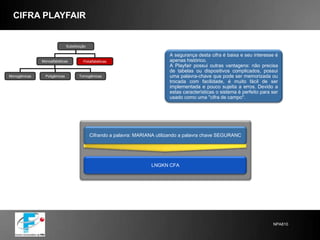

2) Aborda vários tipos de ataques cibernéticos e mecanismos de segurança como firewalls, VPNs e criptografia de e-mail para proteger sistemas e dados.

3) Destaca a importância de gerenciar a segurança de forma abrangente por meio de políticas, processos e estruturas organizacionais.