Incorporar apresentação

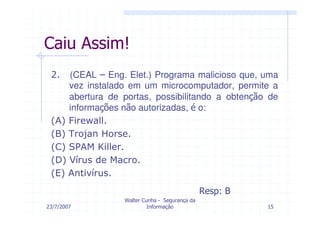

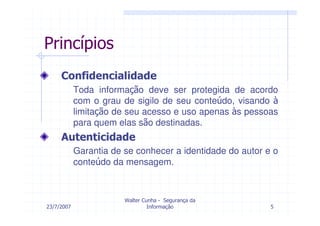

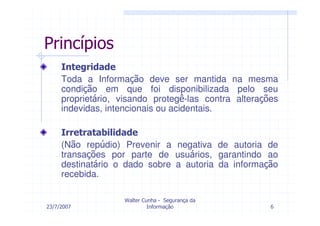

O documento apresenta um módulo sobre segurança da informação ministrado por Walter Cunha, abordando princípios como confidencialidade e integridade, ameaças como hackers, vírus e spywares, e conceitos como criptografia e certificação digital.