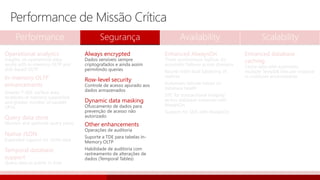

Este documento resume as principais inovações do SQL Server 2016, incluindo:

(1) Novos recursos de análise operacional e suporte a JSON nativo;

(2) Melhorias no In-Memory OLTP e suporte a bancos de dados temporais;

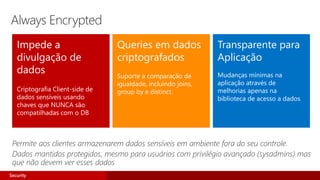

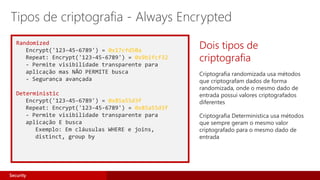

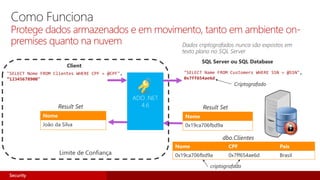

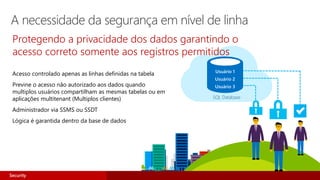

(3) Novos recursos de segurança como Always Encrypted, row-level security e dynamic data masking.

![Two

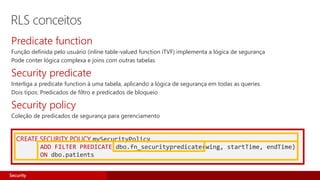

App user (e.g., nurse) selects from Patients table

Three

Security Policy transparently rewrites query to apply filter predicate

Database Policy Manager

CREATE FUNCTION dbo.fn_securitypredicate(@wing int)

RETURNS TABLE WITH SCHEMABINDING AS

return SELECT 1 as [fn_securitypredicate_result] FROM

StaffDuties d INNER JOIN Employees e

ON (d.EmpId = e.EmpId)

WHERE e.UserSID = SUSER_SID() AND @wing = d.Wing;

CREATE SECURITY POLICY dbo.SecPol

ADD FILTER PREDICATE dbo.fn_securitypredicate(Wing) ON Patients

WITH (STATE = ON)

Filter

Predicate:

INNER

JOIN…

Security

Policy

Application

Patients

Nurse

SELECT * FROM Patients

SELECT * FROM Patients

SEMIJOIN APPLY dbo.fn_securitypredicate(patients.Wing);

SELECT Patients.* FROM Patients,

StaffDuties d INNER JOIN Employees e ON (d.EmpId = e.EmpId)

WHERE e.UserSID = SUSER_SID() AND Patients.wing = d.Wing;

RLS em três etapas

Security](https://image.slidesharecdn.com/sqlserver2016-discoveryday-161028000732/85/Sql-server-2016-discovery-day-14-320.jpg)

![Como funciona?

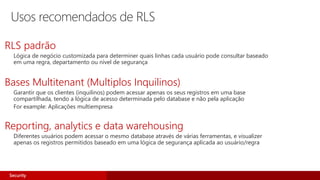

ALTER TABLE [Employee] ALTER COLUMN [SocialSecurityNumber]

ADD MASKED WITH (FUNCTION = ‘SSN()’)

ALTER TABLE [Employee] ALTER COLUMN [Email]

ADD MASKED WITH (FUNCTION = ‘EMAIL()’)

ALTER TABLE [Employee] ALTER COLUMN [Salary]

ADD MASKED WITH (FUNCTION = ‘RANDOM(1,20000)’)

GRANT UNMASK to admin1

1) Área de segurança define a política de mascaramento para as tabelas e colunas desejadas2) Um usuário da Aplicação consulta a tabela3) A política de data masking é aplicada dependendo do usuário que está consultando os dados

SELECT [Name],

[SocialSecurityNumber],

[Email],

[Salary]

FROM [Employee]

Security](https://image.slidesharecdn.com/sqlserver2016-discoveryday-161028000732/85/Sql-server-2016-discovery-day-20-320.jpg)