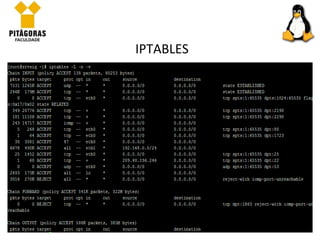

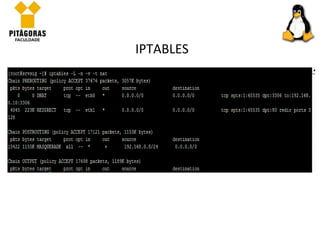

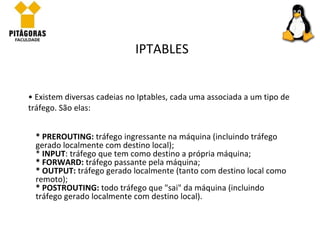

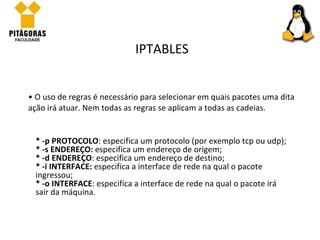

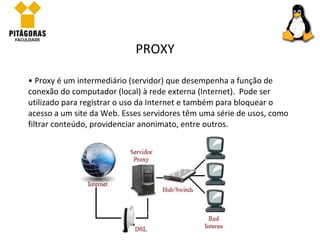

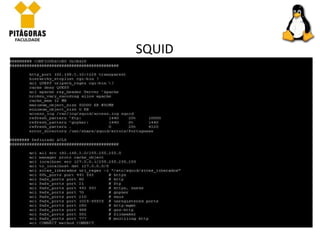

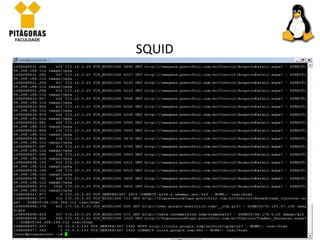

O documento discute mecanismos de segurança em distribuições Linux, incluindo firewalls (Iptables), proxy (Squid) e VPN (OpenVPN). Iptables é a ferramenta de firewall padrão no Linux e usa tabelas e regras para filtrar pacotes de rede. Squid é um proxy de cache web gratuito e popular que melhora o desempenho e permite controle de acesso. OpenVPN fornece VPN para conectar redes de forma segura através da Internet.