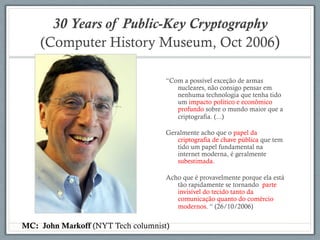

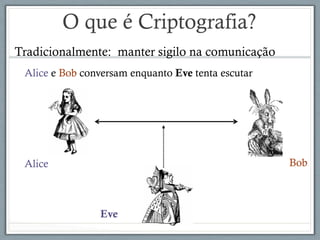

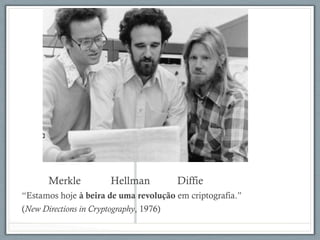

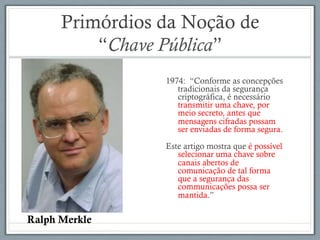

1) O documento discute a história e os conceitos fundamentais da criptografia moderna, incluindo o desenvolvimento das chaves públicas e sistemas como RSA.

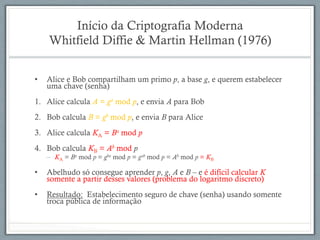

2) A criptografia de chave pública permitiu a troca segura de chaves sem comunicação prévia secreta, revolucionando a segurança digital.

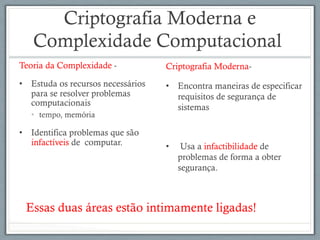

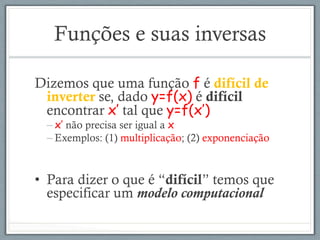

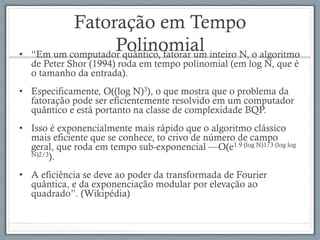

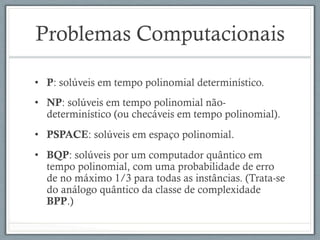

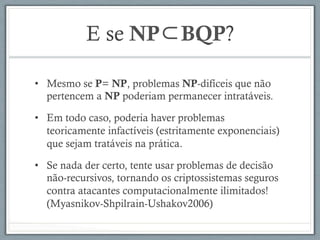

3) A segurança da criptografia moderna depende de problemas matemáticos computacionalmente difíceis, como fatoração de inteiros e logaritmo discreto, cuja resolução em tempo polinomial por computadores quânticos ameaç