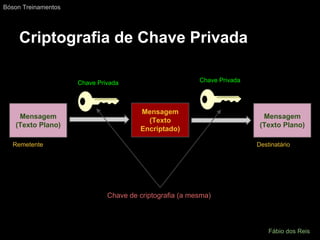

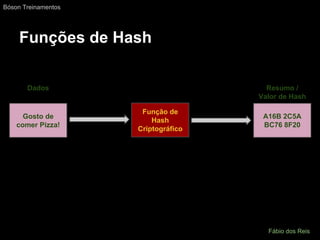

O documento fornece uma introdução aos conceitos básicos de criptografia, descrevendo seus principais termos e técnicas. Aborda os tipos de criptografia simétrica e assimétrica, funções hash, e conceitos como chaves, valores aleatórios e ataques de força bruta.