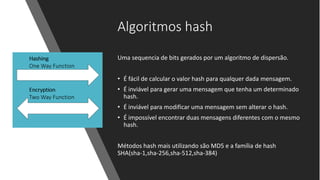

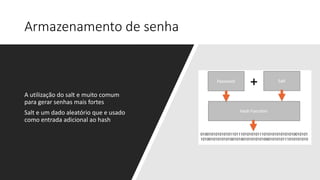

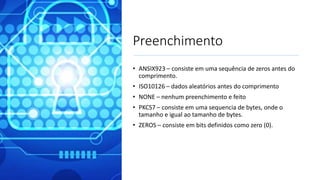

Raphael Freitas, especialista em segurança cibernética e desenvolvimento de aplicações, explora conceitos de criptografia, incluindo suas definições, história e métodos utilizados, como criptografia simétrica e assimétrica, além de algoritmos de hash. O documento também aborda a importância de confidencialidade, integridade e não-repúdio na segurança das informações, bem como ferramentas disponíveis na biblioteca .NET para fornecer segurança em aplicações. Métodos de armazenamento de senhas, como o uso de salt e derivação de chaves, são destacados como práticas recomendadas para fortalecer a segurança.