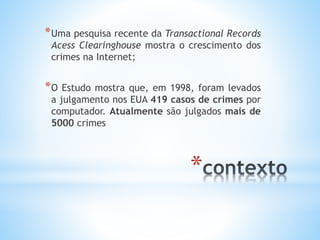

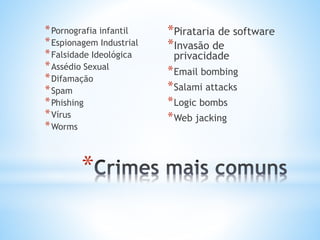

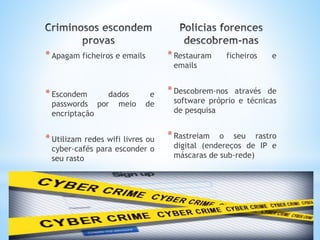

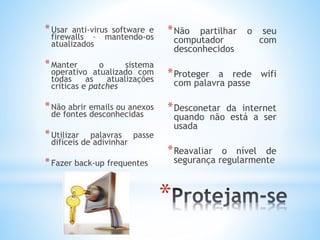

1) Os computadores evoluíram de abacuses manuais para dispositivos eletrônicos complexos que armazenam grandes quantidades de dados. 2) Os crimes cibernéticos cresceram rapidamente e incluem desde pornografia infantil até roubo de identidade. 3) É necessário melhorar as leis e a capacidade das forças policiais para lidar com esses crimes que ocorrem em múltiplas jurisdições.