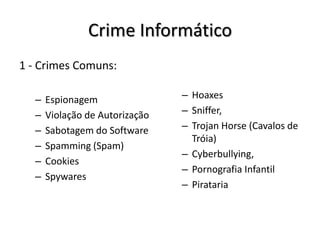

O documento discute o crime cibernético, definindo-o como atividades criminosas usando computadores ou redes. Ele descreve os primeiros casos surgindo na década de 1960 e o aumento nos anos 1980, e lista três tipos de crimes cibernéticos: contra computadores, através de computadores, e comuns como spam e pirataria. Finalmente, discute a prevenção e segurança, incluindo agências como a PJ e EUROPOL.