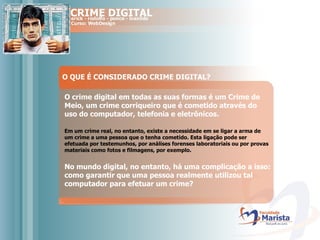

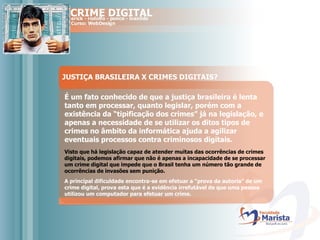

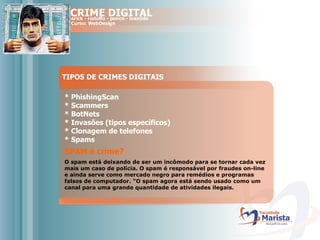

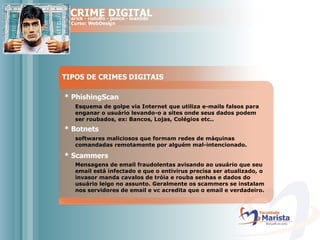

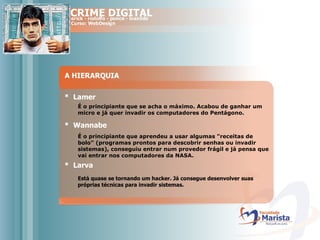

O documento discute os tipos de crimes digitais, como phishing, botnets e invasões, e as dificuldades da justiça brasileira em lidar com esses crimes, especialmente na prova de autoria. Também menciona que o Brasil tem se tornado um laboratório para crimes cibernéticos devido à falta de leis eficazes.