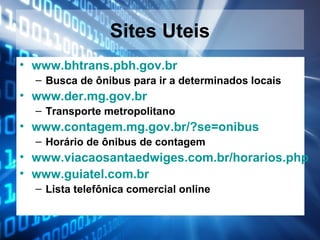

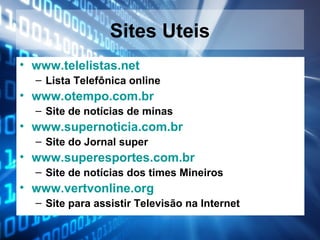

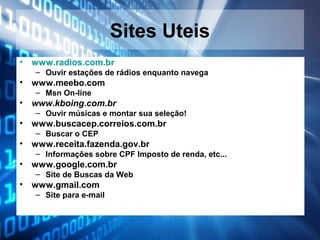

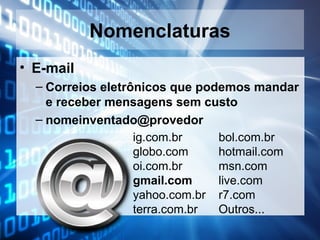

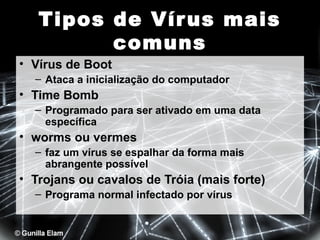

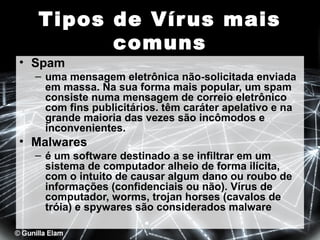

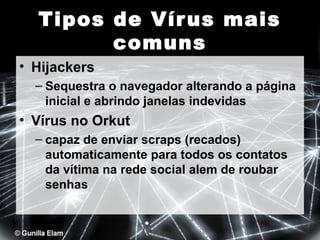

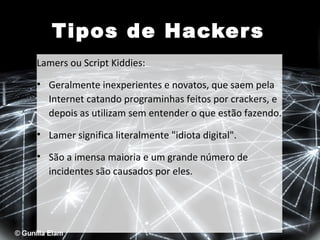

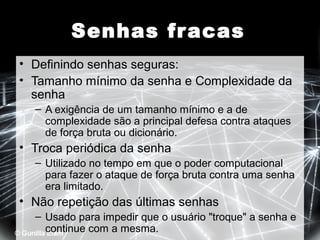

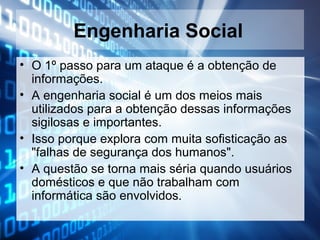

O documento descreve a história da internet, desde sua criação como projeto militar chamado Arpanet até seu crescimento e popularização com a criação da World Wide Web em 1989. Também apresenta alguns modos de acesso à internet, navegadores web, sites úteis e conceitos como e-mail, vírus de computador e tipos de ataques cibernéticos.