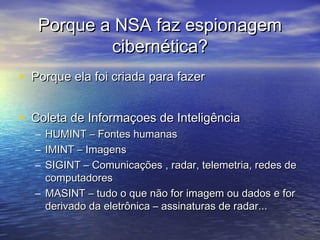

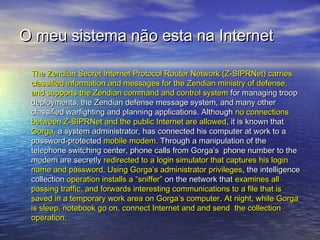

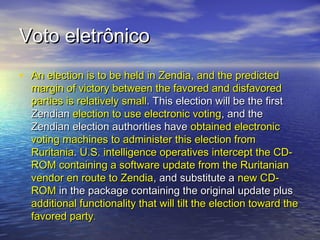

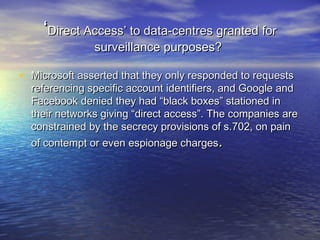

O documento discute as atividades de espionagem cibernética da NSA, incluindo a coleta de inteligência de comunicações estrangeiras e domésticas, bem como cenários hipotéticos de como os Estados Unidos poderiam manipular eleições e sistemas de pagamento em outros países através de ataques cibernéticos. O documento também fornece recomendações sobre como proteger melhor os dados e a privacidade.