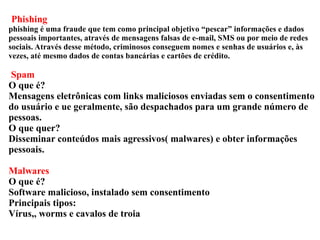

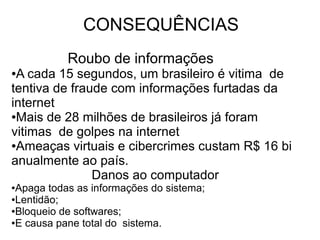

O documento discute vários tipos de crimes cibernéticos, incluindo phishing (roubo de dados pessoais através de e-mails ou mensagens falsas), spam (envio não solicitado de mensagens com links maliciosos), e malwares (software malicioso instalado sem consentimento como vírus e cavalos de troia). As consequências desses crimes incluem roubo de informações e danos aos computadores das vítimas.