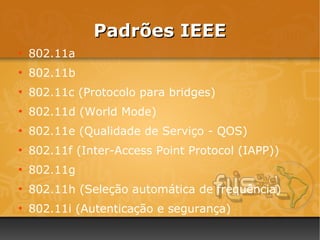

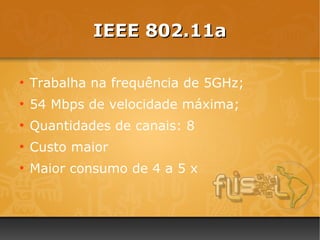

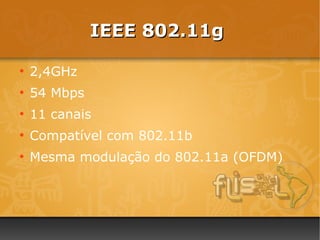

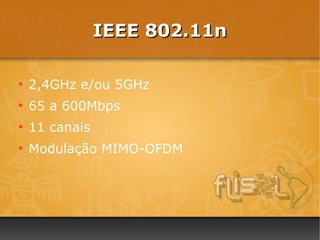

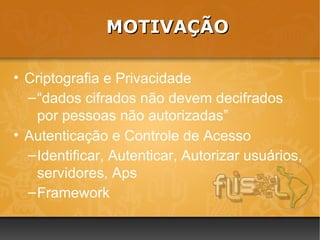

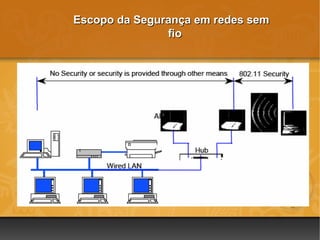

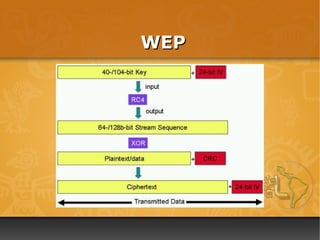

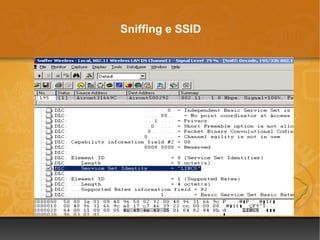

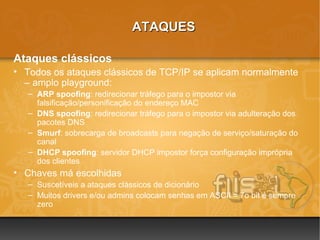

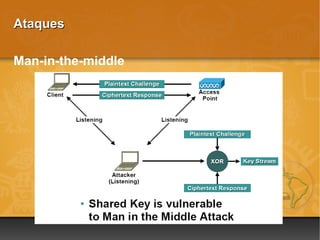

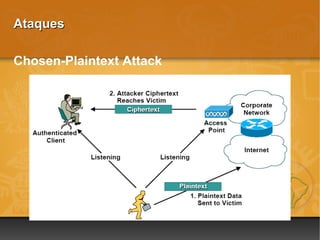

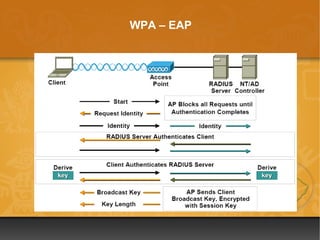

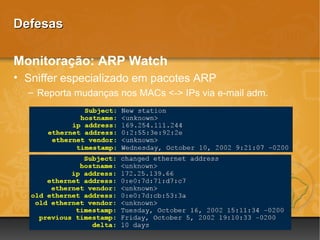

- O documento discute vulnerabilidades em redes Wi-Fi, incluindo padrões de rede sem fio, tipos de autenticação, problemas de configuração e tipos de ataques. Ele também cobre recursos de segurança como WEP e WPA, além de defesas e procedimentos para melhorar a segurança.