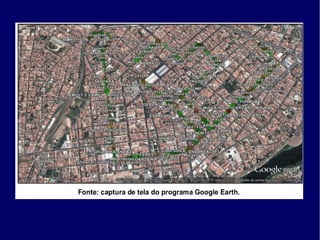

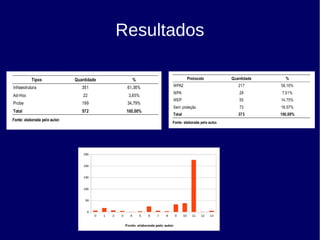

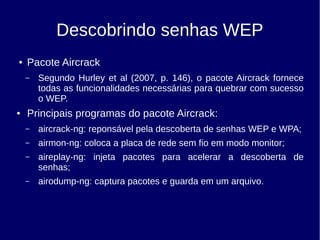

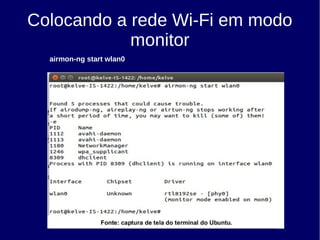

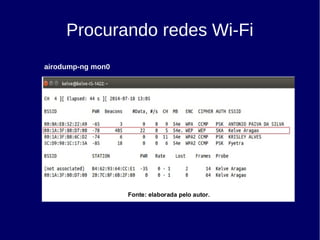

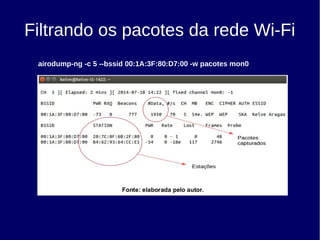

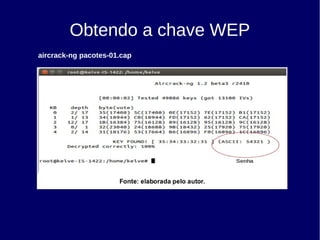

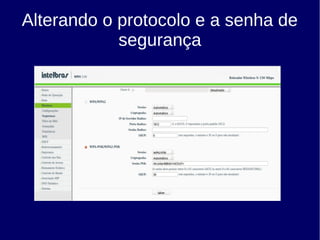

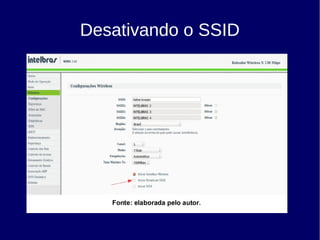

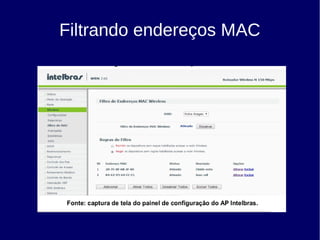

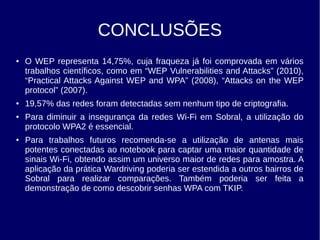

O documento discute as vulnerabilidades de segurança em redes Wi-Fi no centro de Sobral. Ele realizou uma análise Wardriving para mapear as redes, identificando que 14,75% usavam o fraco protocolo WEP e 19,57% não usavam criptografia. O documento recomenda o uso do protocolo WPA2 para melhorar a segurança das redes Wi-Fi em Sobral.