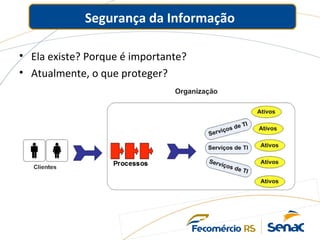

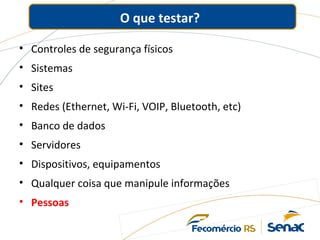

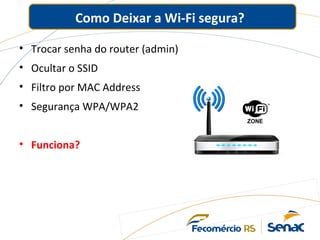

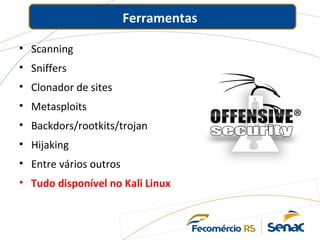

Thiago Finardi é um professor e especialista em segurança da informação com várias certificações. Ele irá apresentar sobre testes de invasão éticos, também conhecidos como pentesting, que são realizados para encontrar vulnerabilidades e tornar sistemas mais seguros. O documento discute os tipos, fases e ferramentas de testes de invasão.