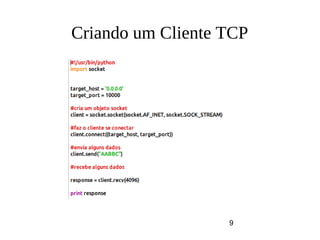

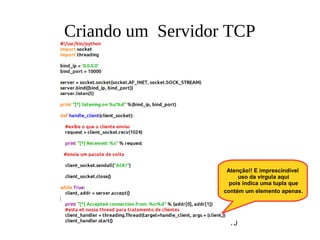

O documento discute o sistema operacional Kali Linux, projetado para testes de intrusão e segurança. Ele explica como obter o Kali Linux, que é gratuito, e que o Kali é recomendado apenas para usuários experientes com Linux. Também menciona que a programação Python é dominante na segurança da informação e será usada nos exemplos de criação de clientes e servidores TCP.