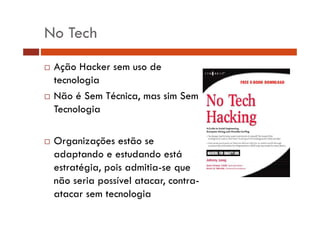

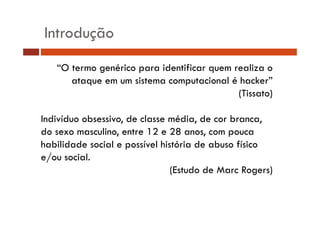

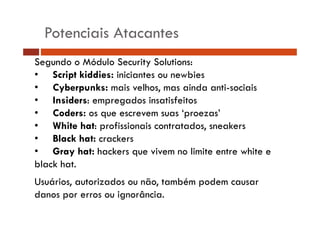

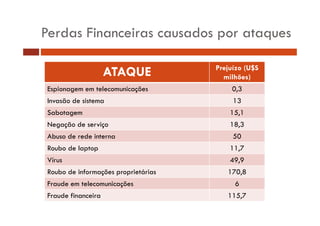

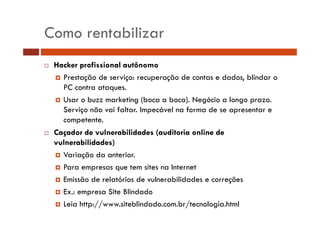

O documento discute o conceito de hacker e oportunidades profissionais para hackers. Aborda a visão da sociedade, imprensa e empresas sobre hackers, além de conceitos como ética hacker e técnicas para desenvolver uma mentalidade hacker. O objetivo é entender o conceito de hacker e como pode ser uma profissão rentável seguindo princípios éticos.

![Marketing pessoal

Exercício 2

… Primeiro passo

… Escreva a seguinte frase, substituindo QUALIDADE e

ATIVIDADE pelo que é do seu interesse:

Quero ser conhecido(a) como o(a)

[ UMA QUALIDADE ] [ UMA ATIVIDADE ] [ESPAÇO

GEOGRÁFICO].

…… Exemplo:

† ”Quero ser conhecido como o maior hacker do bairro.”

… Se for mais ambicioso(a):

† ”Quero ser conhecido como o maior hacker do mundo.”](https://image.slidesharecdn.com/1-ohackerprofissional-140902181403-phpapp02/85/Hacker-Profissional-27-320.jpg)