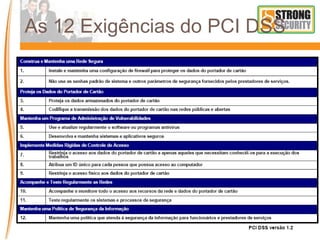

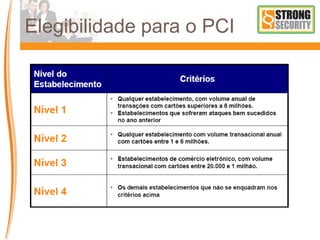

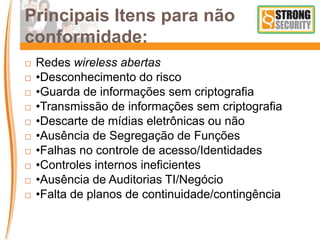

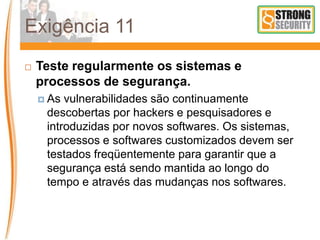

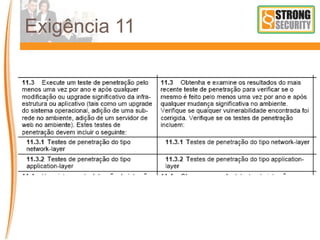

O documento discute a importância da segurança de dados de cartão de pagamento e da profissão de hacker ético. Ele explica os padrões PCI DSS, as 12 exigências de segurança, e as habilidades e certificações necessárias para hackers éticos testarem a segurança de sistemas de forma legal.