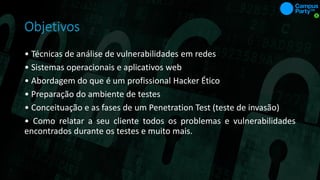

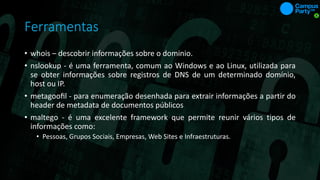

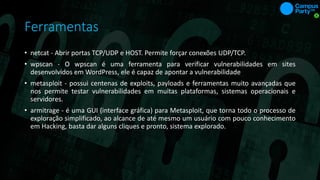

Este documento discute ética hacker e fornece uma introdução ao teste de penetração. Ele explica o que é ética hacker, os objetivos de um teste de penetração, como ele é conduzido e como os resultados são relatados para o cliente. Ferramentas comuns como Nmap, Metasploit e Wireshark são discutidas.