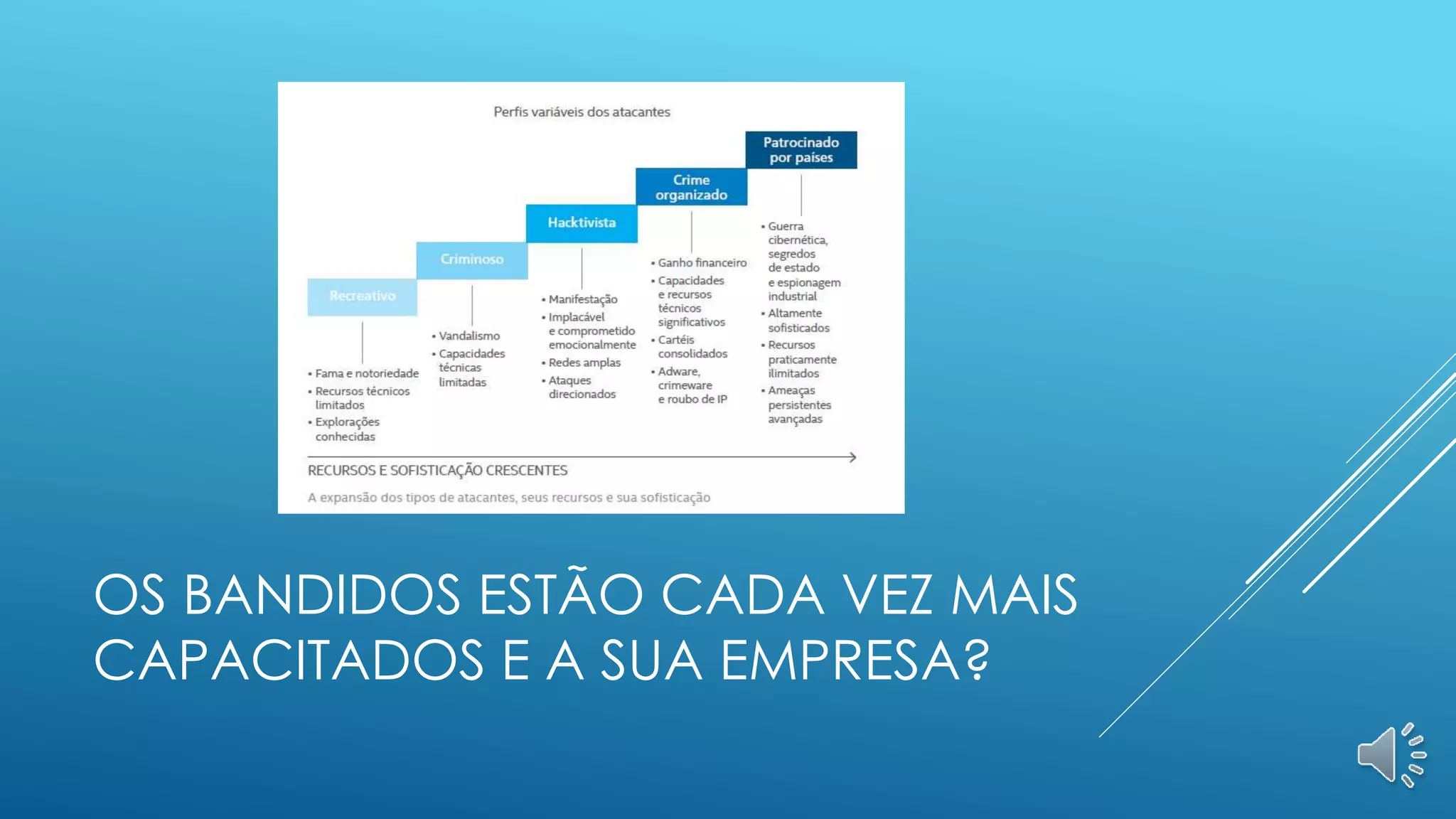

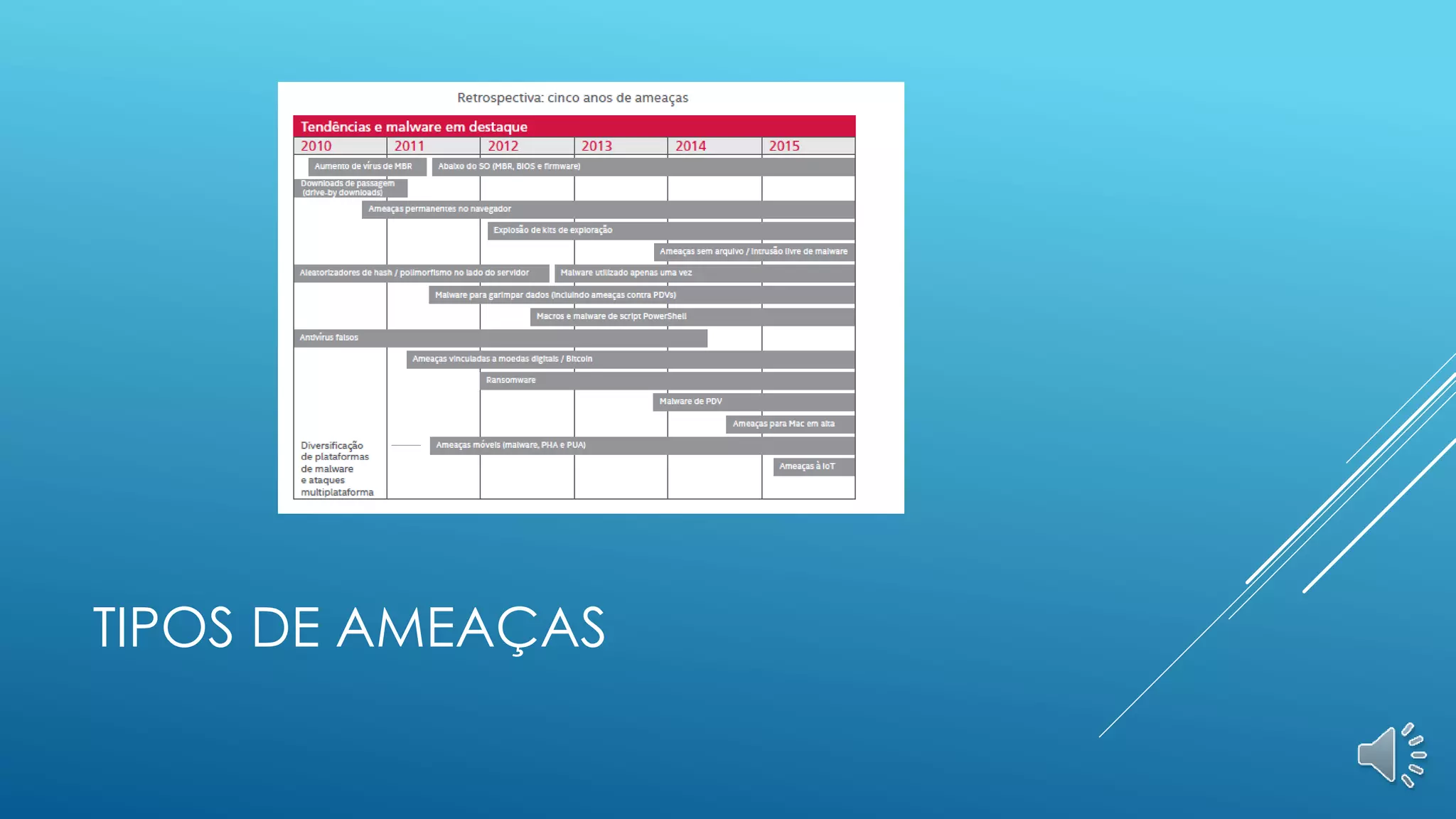

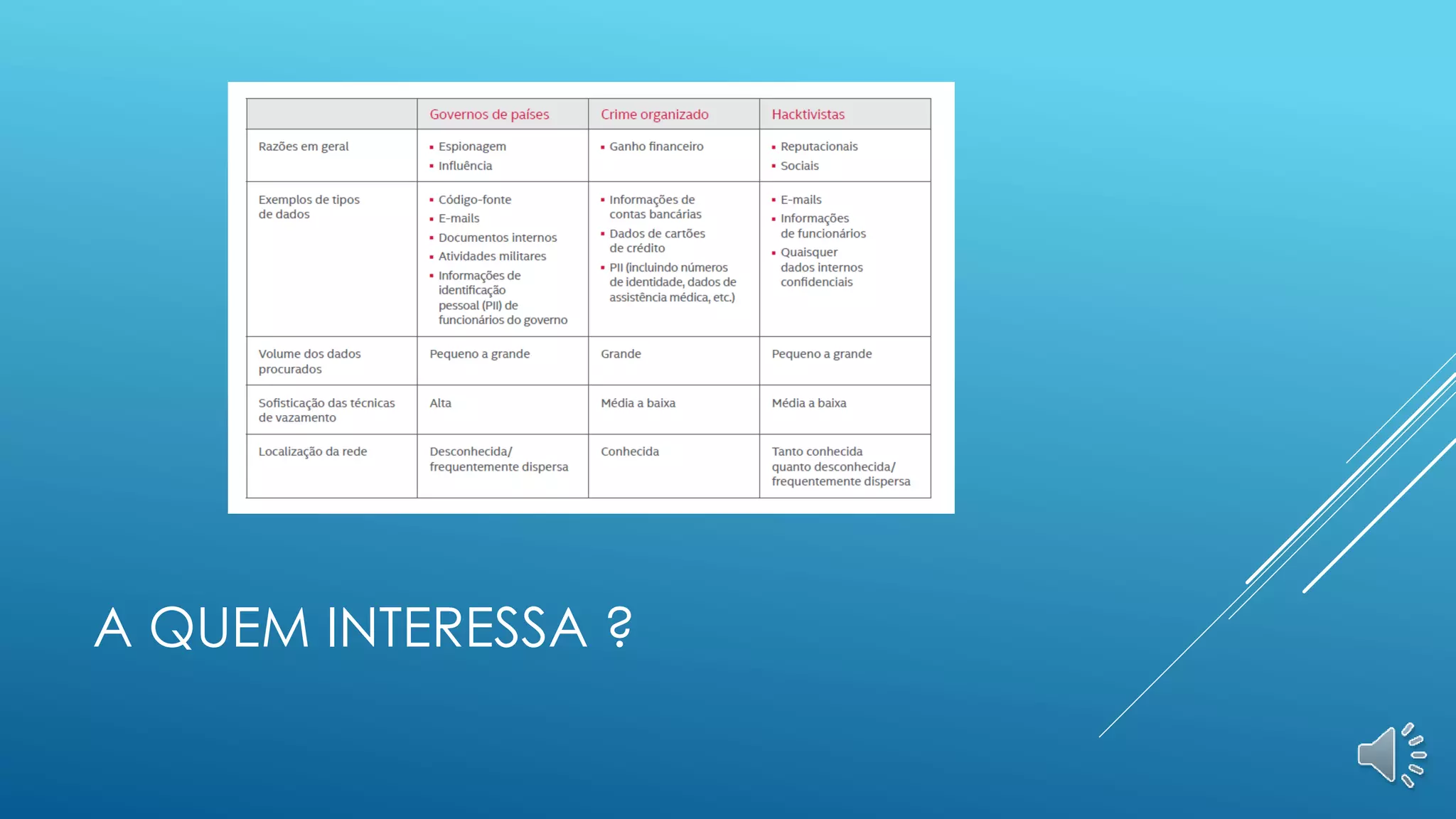

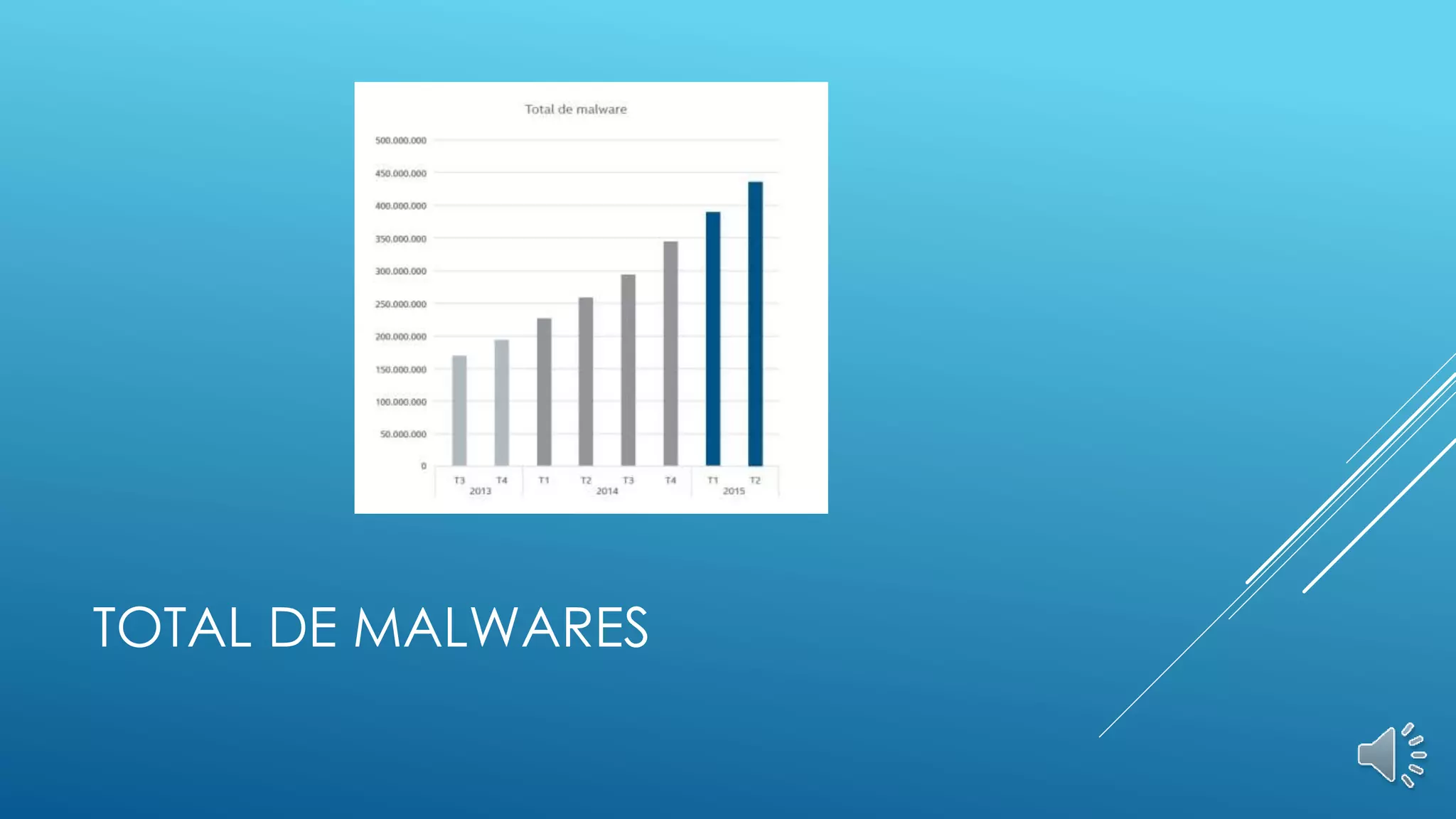

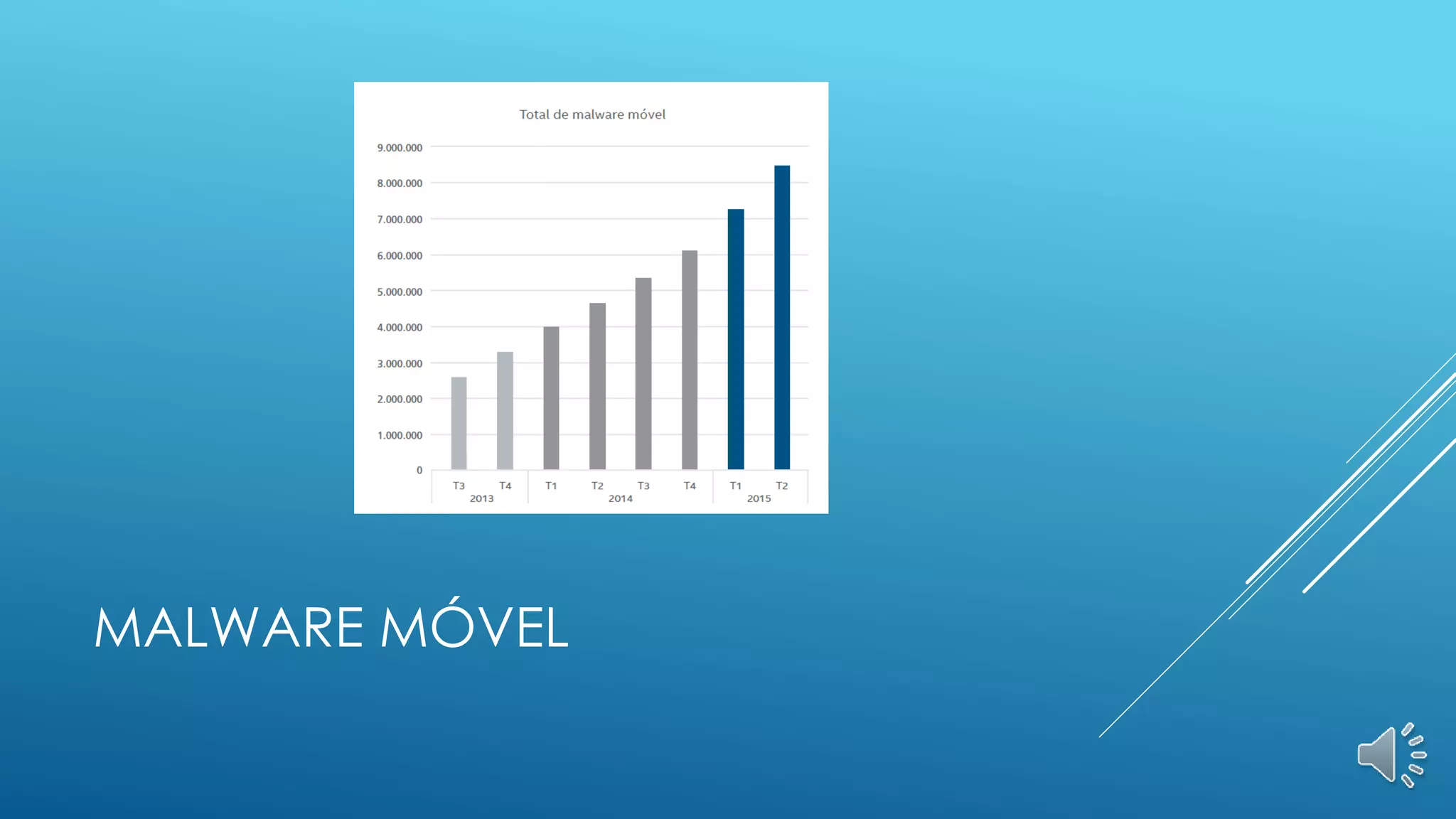

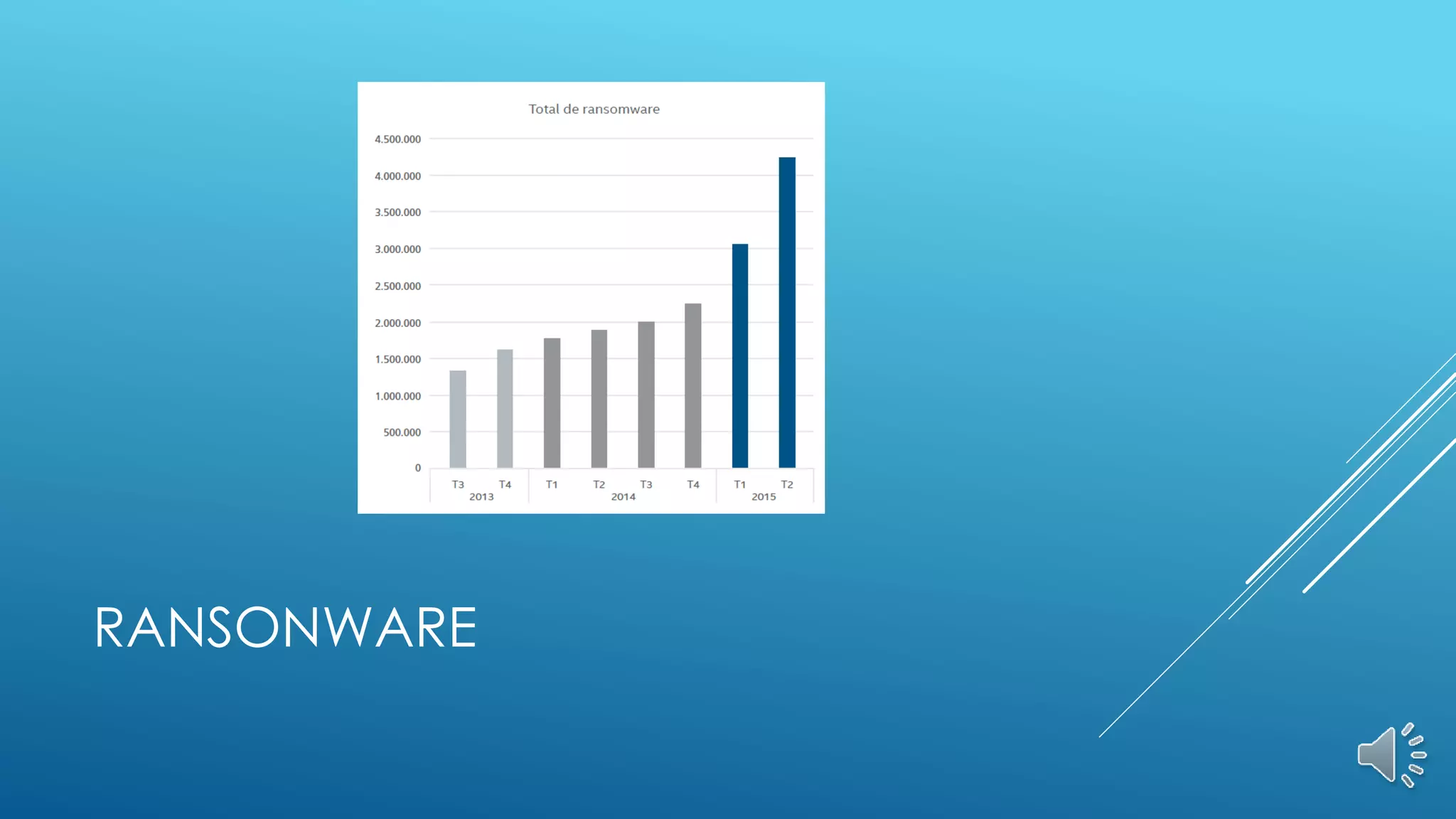

Este documento resume um webminar sobre ransomware para gestores públicos e privados ministrado por Guilherme Neves. O webminar discute os principais tipos de ameaças cibernéticas atuais como ransomware, malware móvel e phishing, e fornece orientações sobre testes de invasão, políticas de segurança da informação e equipamentos de segurança.