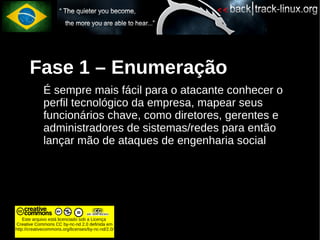

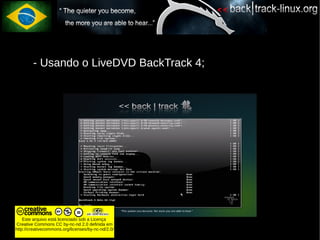

Este documento descreve uma palestra sobre o teste de penetração (pentesting) usando a distro Backtrack 4. A palestra explica o que é pentesting, as fases do processo de teste, como o Backtrack 4 pode ser usado e como as empresas podem justificar a realização de pentests.