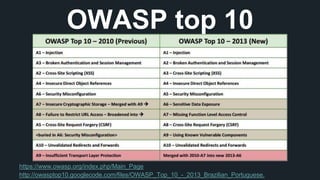

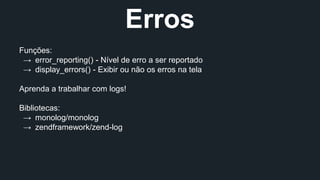

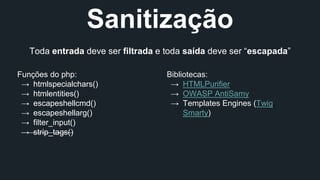

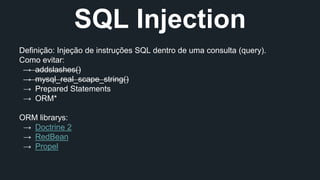

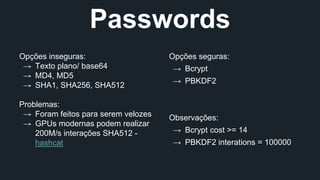

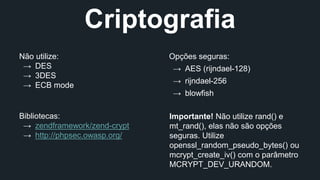

O documento discute práticas para criar aplicações seguras em PHP, enfatizando a importância de aprendizado e utilização de bibliotecas reconhecidas. Apresenta técnicas para prevenção de injeções SQL, gestão de senhas seguras e a implementação de autenticação em duas etapas como métodos eficazes de proteção. Também menciona ferramentas e recursos úteis para suportar o desenvolvimento seguro e redução de vulnerabilidades.