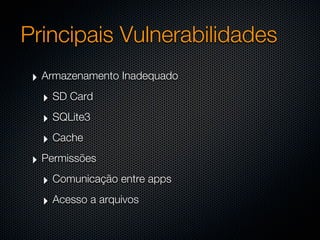

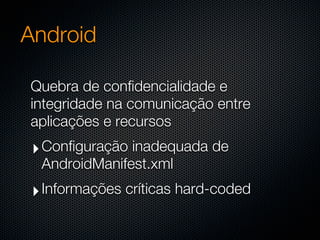

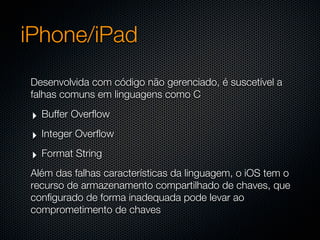

O documento aborda a segurança em aplicações móveis, focando no desenvolvimento e vulnerabilidades das plataformas Android e iOS. Ele descreve ferramentas e técnicas para análise de segurança, além de destacar principais vulnerabilidades como armazenamento inadequado e falhas de configuração. O autor enfatiza a importância de realizar análises de segurança para proteger aplicações móveis contra ameaças.

![Referências

Books

Mobile Application Security [Paperback]

Beginning iPhone 4 Development: Exploring the iOS SDK [Paperback]

The Busy Coder's Guide to Advanced Android Development [Paperback]

The Android Developer's Cookbook: Building Applications with the Android SDK (Developer's Library)

[Paperback]

Papers

Desenvolvimento iOS (http://blog.mobilizando.com.br/wp-content/uploads/2011/05/

Desenvolvimento_iOS.pdf)

Android Attacks (https://www.immunityinc.com/infiltrate/presentations/Android_Attacks.odt.pdf)

Penetration test android applications (http://www.mcafee.com/us/resources/white-papers/foundstone/

wp-pen-testing-android-apps.pdf)

Penetration test android applications (http://www.mcafee.com/us/resources/white-papers/foundstone/

wp-pen-testing-iphone-ipad-apps.pdf)](https://image.slidesharecdn.com/mobilecool15052011-110517135451-phpapp02/85/Pentest-em-Aplicacoes-Moveis-38-320.jpg)