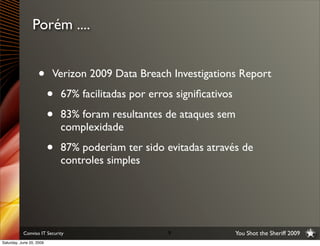

Este documento discute por que os gestores devem valorizar os controles técnicos de segurança. Apresenta dados sobre incidentes comuns que poderiam ser evitados com controles simples e explora por que os controles técnicos nem sempre recebem a atenção devida, apesar de fundamentarem a segurança. Defende que os gestores reavaliem como alocam seu tempo para dar mais ênfase aos controles técnicos.