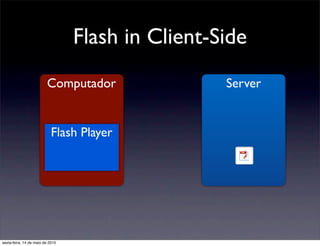

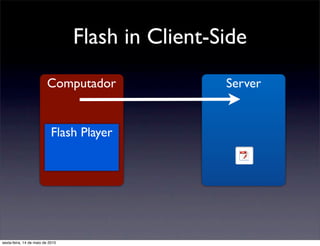

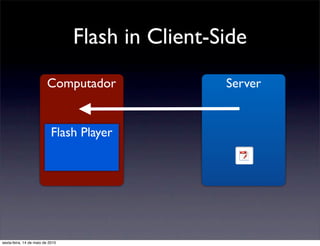

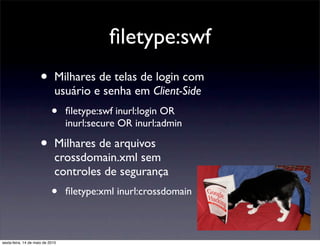

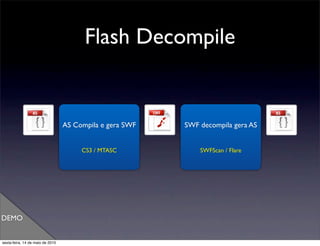

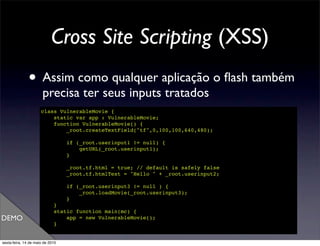

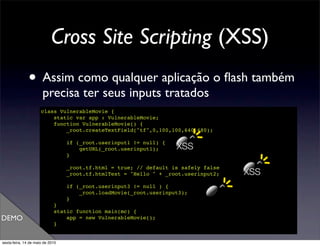

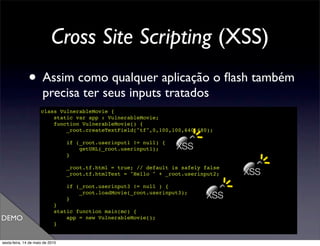

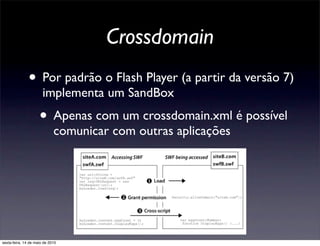

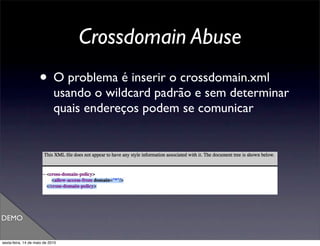

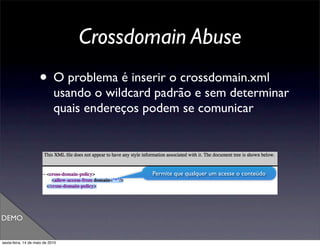

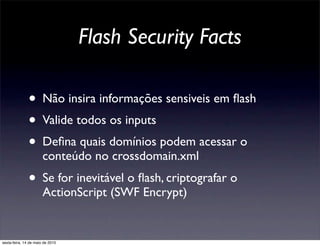

O documento discute vulnerabilidades comuns em aplicações web baseadas em Flash, como informação vazada, cross-site scripting e uso inadequado de crossdomain.xml. Ele também fornece dicas sobre como desenvolver aplicações Flash de forma segura, como validar inputs, criptografar código e restringir acesso.