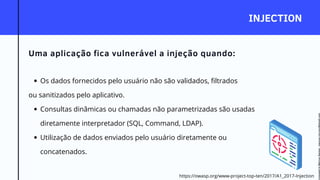

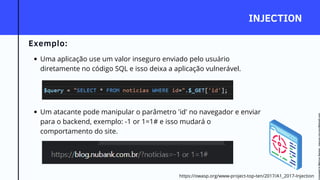

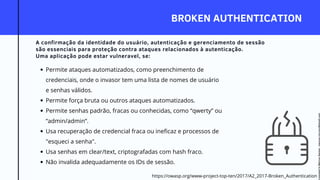

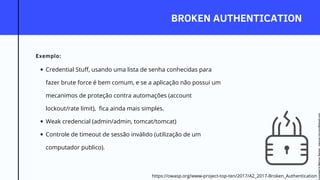

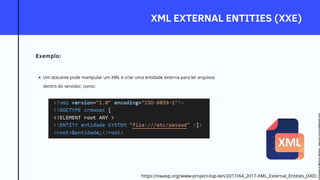

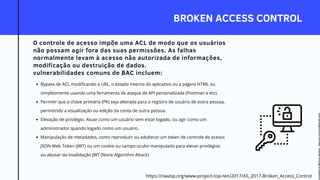

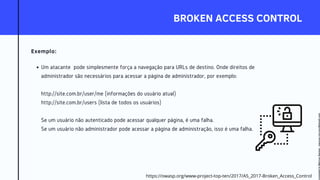

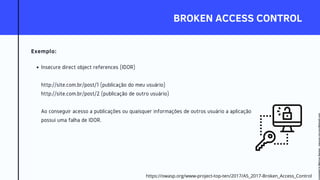

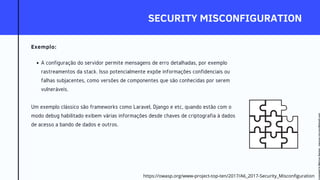

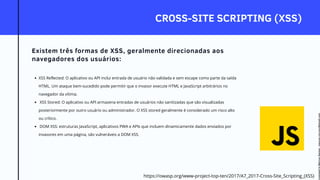

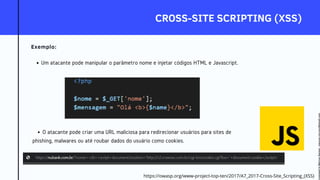

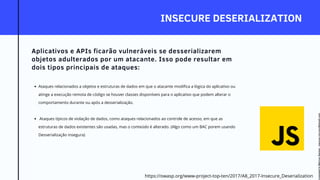

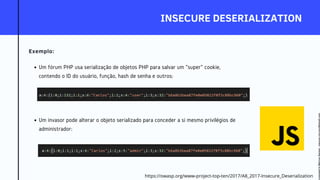

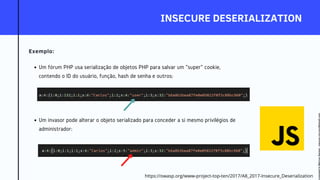

O documento aborda as principais vulnerabilidades em aplicações web conforme o OWASP Top 10, incluindo injeção, autenticação quebrada e exposição de dados sensíveis. Ele detalha como essas falhas ocorrem e fornece exemplos práticos de ataques. O material também recomenda práticas de segurança para evitar tais vulnerabilidades.