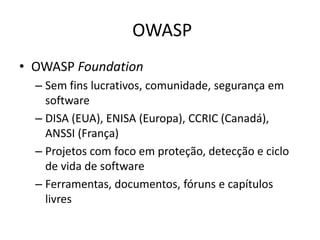

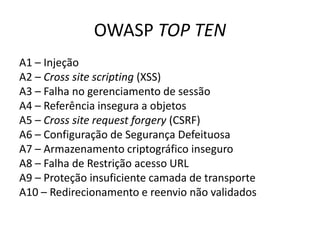

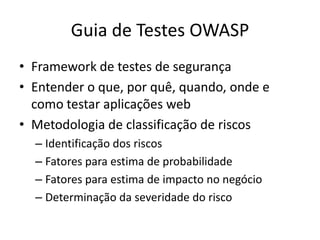

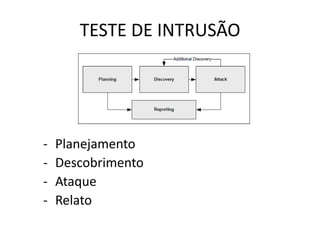

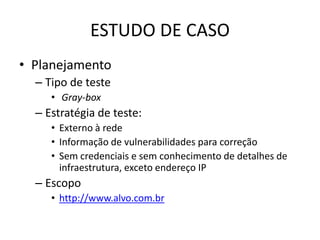

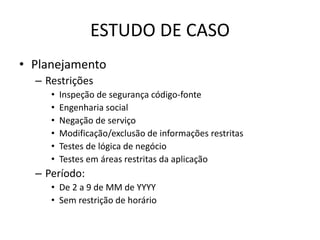

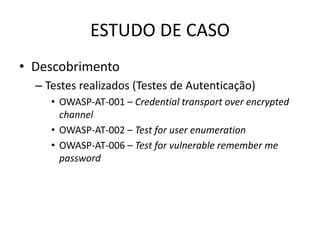

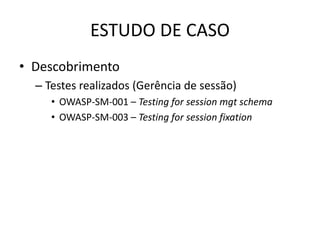

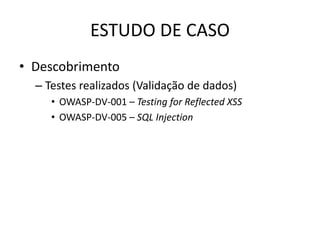

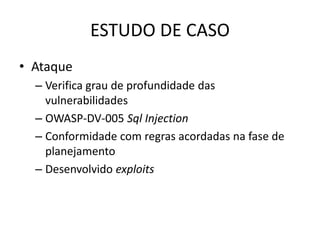

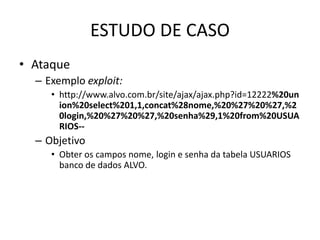

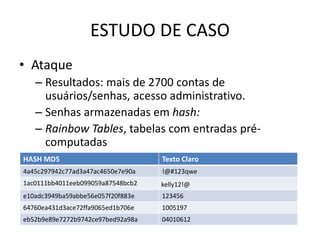

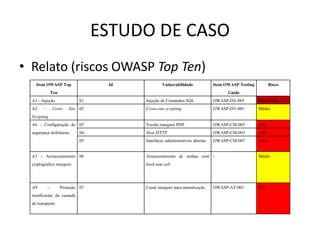

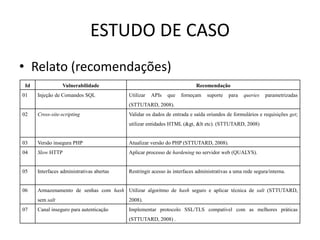

A apresentação discute frameworks para verificação de segurança de aplicações web, como OWASP Top Ten e Guia de Testes OWASP. O documento descreve os objetivos, OWASP, OWASP Top Ten, Guia de Testes OWASP, teste de intrusão e um estudo de caso, incluindo vulnerabilidades encontradas e recomendações.