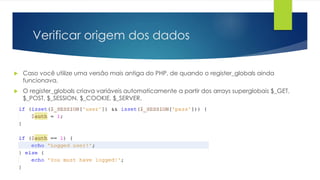

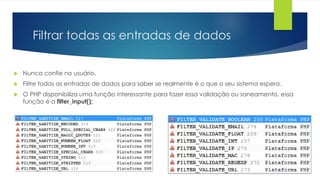

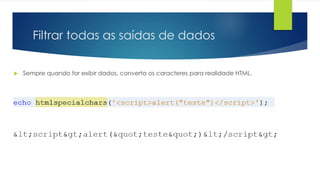

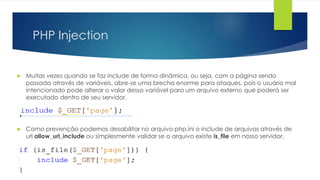

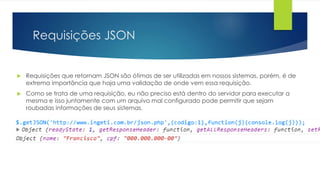

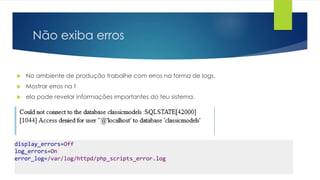

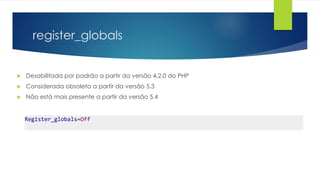

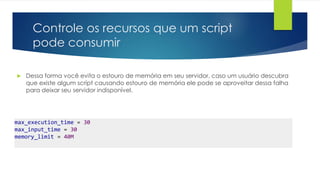

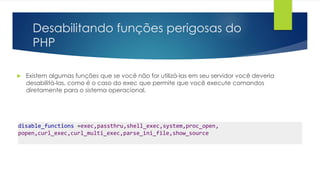

O documento discute técnicas de desenvolvimento seguro com PHP, abordando tipos de ataques comuns como XSS, CSRF e SQL Injection. Ele fornece explicações sobre cada ataque e contramedidas como validação de entrada e saída de dados, limitação de recursos e uso de frameworks. O documento também apresenta configurações no php.ini para tornar o PHP mais seguro, desabilitando funções perigosas e exibição de erros.

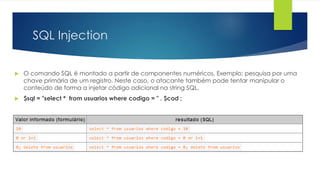

![SQL Injection

Vamos imaginar uma aplicação com um formulário que recebe um nome de usuário, e

depois faz uma consulta ao banco de dados:

$sql = "select * from usuarios where nome = '" . $_POST['txt_nome'] . "'";](https://image.slidesharecdn.com/desenvolvendosistemasseguroscomphp-141120194433-conversion-gate01/85/Desenvolvendo-sistemas-seguros-com-PHP-12-320.jpg)