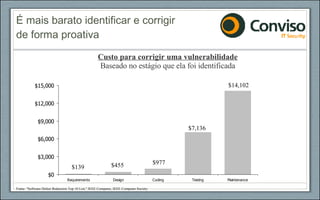

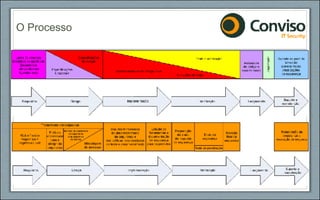

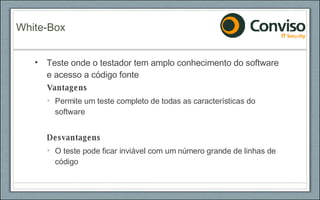

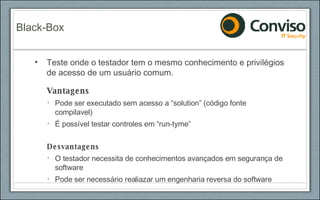

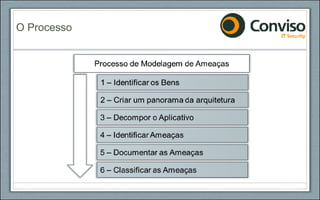

O documento discute a importância da segurança no desenvolvimento de software, apresentando o ciclo de vida seguro (SDL) e abordagens de teste de segurança. O SDL garante que a segurança seja considerada desde o início do desenvolvimento até o lançamento do software. Testes de segurança como fuzzing e modelagem de ameaças ajudam a identificar vulnerabilidades e corrigi-las de forma proativa.

![Perguntas? Contatos Wagner Elias http://wagnerelias.com [email_address] Conviso IT Security http://www.conviso.com.br [email_address] Associe-se OWASP (Open Web Application Security Project) http://www.owasp.org ISSA (Information System Security Association) http://www. issabrasil.org](https://image.slidesharecdn.com/devsecurityunifran211008-1224727290733131-9/85/Seguranca-em-Desenvolvimento-de-Software-26-320.jpg)