O documento discute testes de segurança de software, enfatizando:

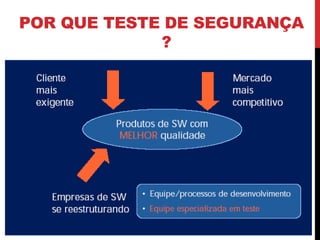

A importância de testes de segurança para garantir confidencialidade, integridade, disponibilidade, autenticidade e não-repúdio;

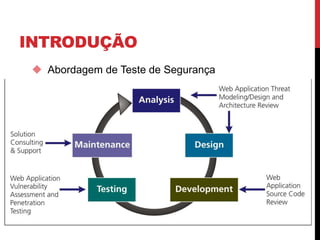

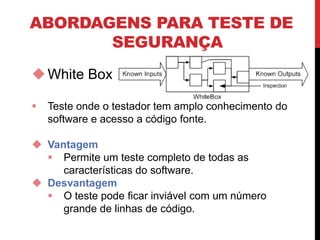

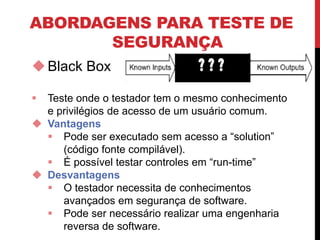

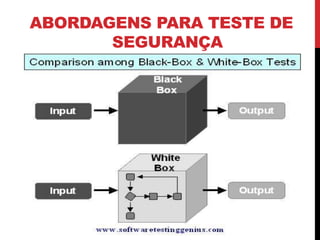

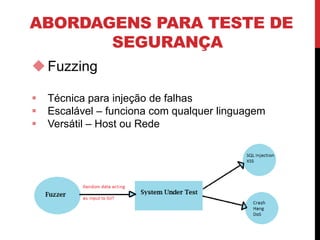

As abordagens de teste de segurança, incluindo white box, black box e fuzzing.