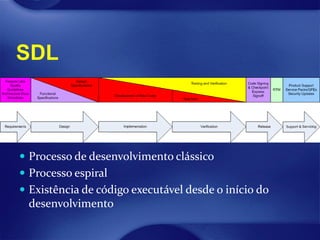

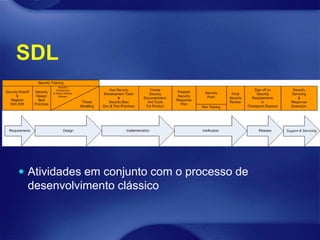

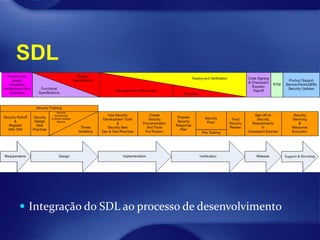

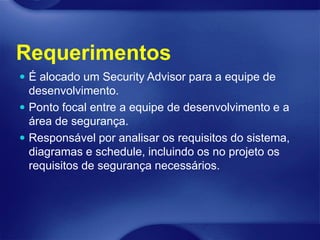

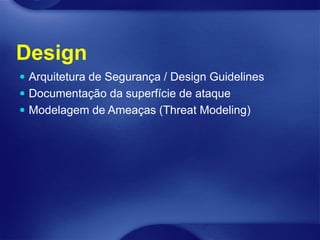

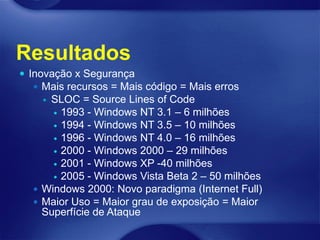

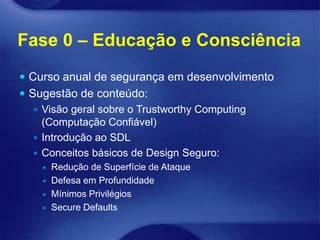

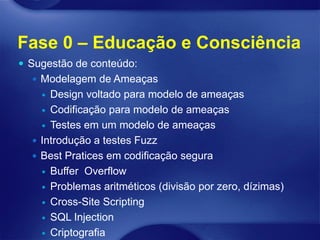

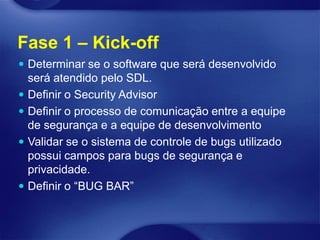

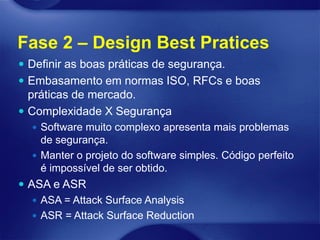

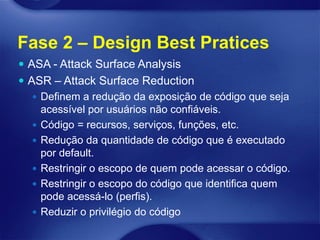

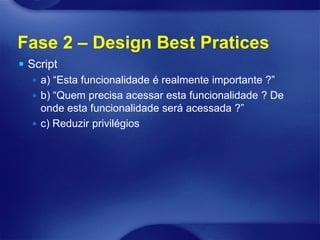

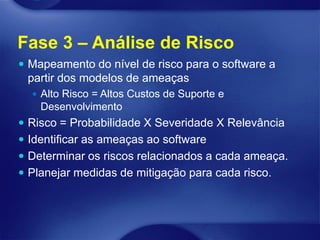

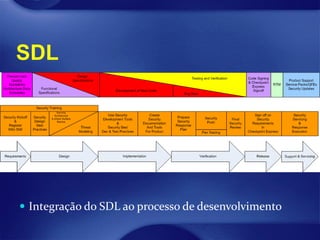

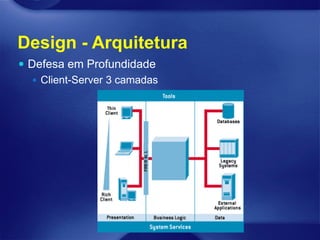

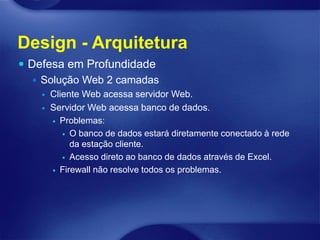

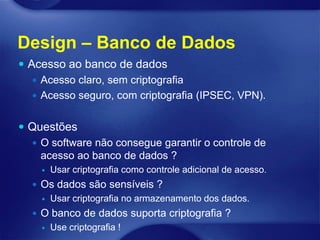

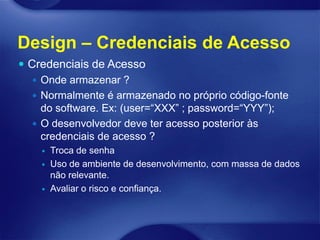

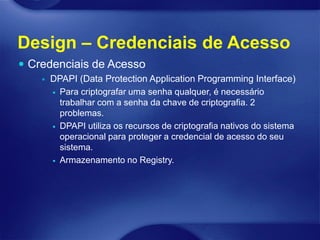

O documento descreve o Security Development Lifecycle (SDL), um processo para integrar práticas de segurança no desenvolvimento de software. O SDL inclui fases como requisitos, design, implementação, verificação, lançamento e suporte. Na fase de design, boas práticas como redução da superfície de ataque e análise de riscos são definidas para melhorar a segurança.