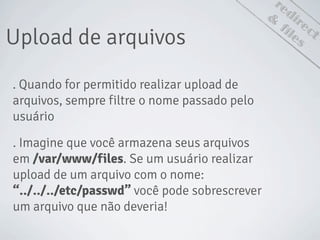

O documento aborda diversas vulnerabilidades de segurança em aplicações web, destacando a importância da proteção contra falhas como sequestro de sessão, CSRF, inserção de SQL e XSS. Apresenta métodos para evitar esses ataques, como o uso de HTTPS, filtragem de dados e criação de novas sessões após o login. Além disso, enfatiza a necessidade de gerenciar cuidadosamente autenticações e manipulação de dados do usuário.

![inserção

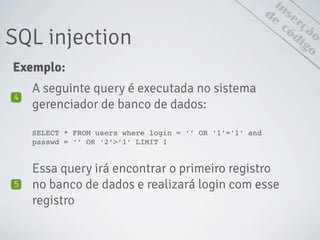

SQL injection

de

código

Exemplo:

O sistema web apresenta um formulário, com

os campos login e senha, para o usuário se

logar no sistema

1

O hacker passa como valor do campo de login:

‘ or ‘1’= ‘1 e como valor do campo senha: ‘ or

‘2’> ‘1

2

O desenvolvedor realiza a busca no banco de

dados: User.where("login = '#{params[:name]}'

and passwd = '#{params[:passwd]}'")

3](https://image.slidesharecdn.com/segurancawebapps-131003191634-phpapp01/85/Seguranca-em-Aplicativos-Web-41-320.jpg)