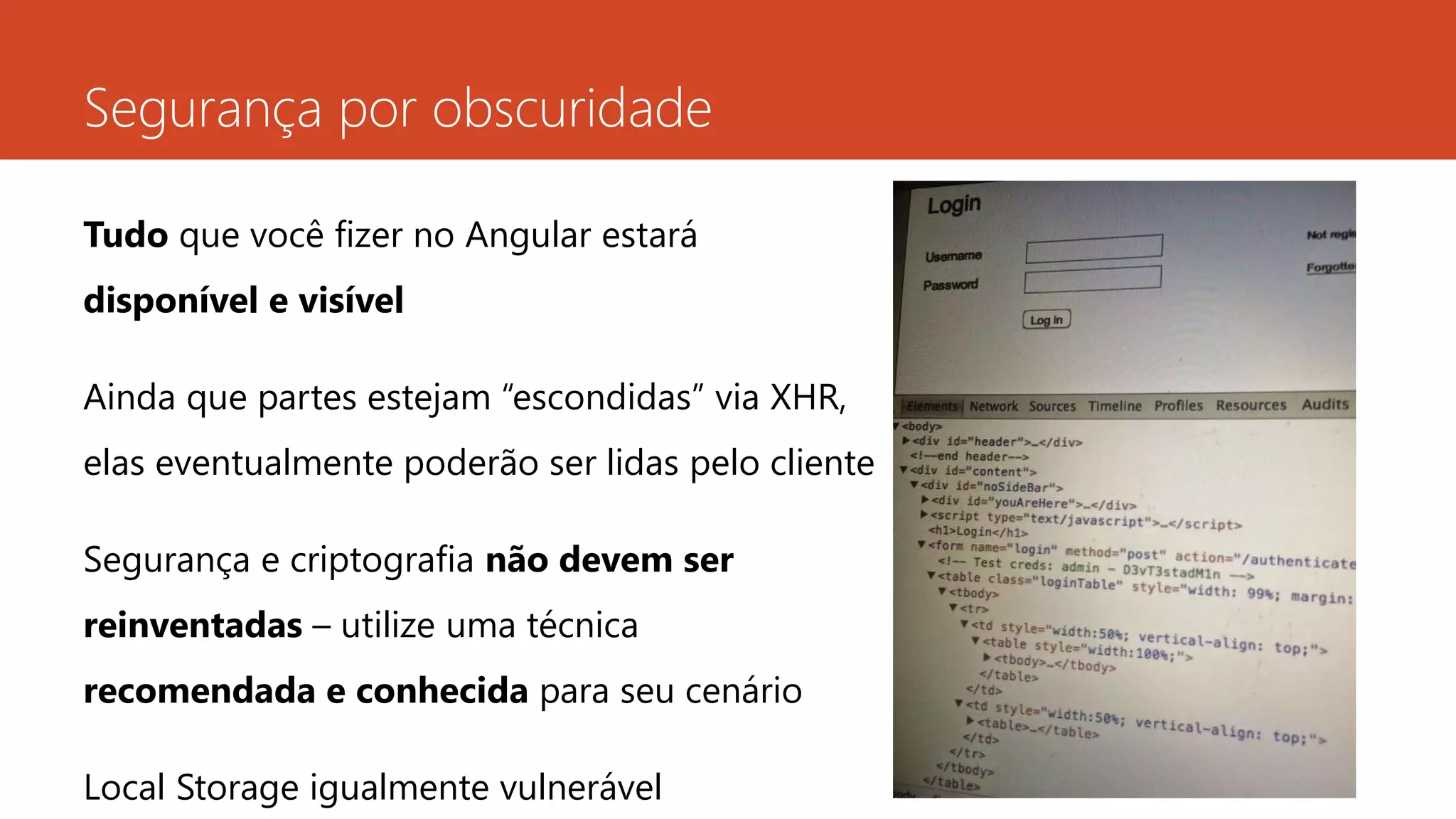

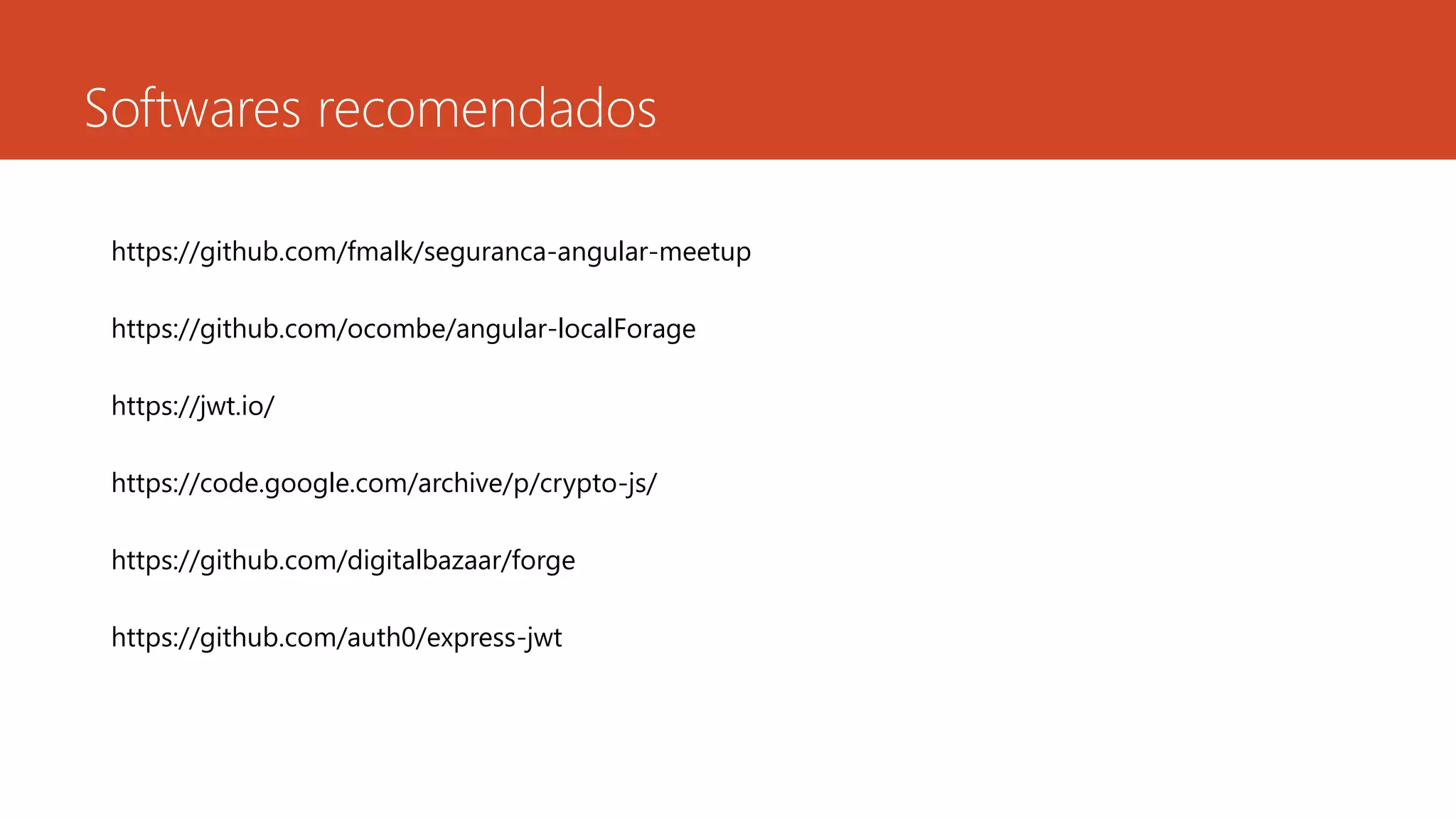

O documento aborda princípios de segurança em aplicações Angular SPA, ressaltando a importância de proteger inputs, utilizar técnicas de segurança consagradas e integrar autenticação eficiente. Sugere práticas como sanitização de inputs, uso de HTTPS, e armazenamento seguro de dados com local storage, enquanto discute abordagens de autenticação como OAuth e JWT. Além disso, fornece recomendações sobre pacotes e referências úteis para melhorar a segurança em aplicações Angular.