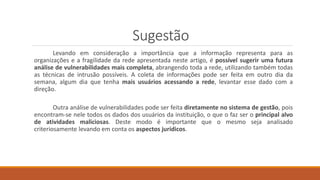

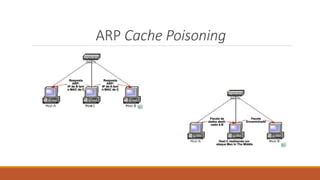

Este documento resume um relatório sobre uma análise de vulnerabilidades da rede wireless na FTSG. O relatório descreve como o autor usou técnicas como Man-in-the-Middle e ARP Cache Poisoning para interceptar tráfego na rede e coletar dados de usuários, incluindo nomes de usuário e senhas. O autor sugere uma análise mais completa da rede e dos sistemas de gestão para identificar outras vulnerabilidades.

![Resultado

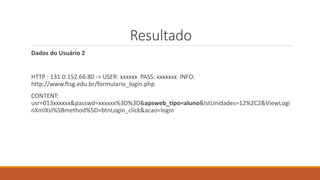

Dados do Usuário 1

DHCP: [192.168.242.11] ACK : 10.xxx.xxx.xx 255.255.248.0 GW 10.xxx.xxx.x DNS 131.0.152.18

"academic.lc"

HTTP : 131.0.152.66:80 -> USER: xxxxxxx PASS: xxxxxxxx INFO:

http://portalcaxias.ftsg.edu.br/modulos/aluno/login.php5?

CONTENT:

dbList=192.168.238.19%2FINST01%2FGVCOLLEGE&lstUnidades=12%2C2&usr=xxxxxxx&passwd=

xxxxxxx&base=&postBack=1&acao=login&ViewLoginXmlXsl%5Bmethod%5D=btnLogin_click&for

m_key=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx](https://image.slidesharecdn.com/apresentao-161201221952/85/Apresentacao-Workshop-Analise-de-Vulnerabilidades-19-320.jpg)