O documento discute métodos de invasão de redes e sistemas por hackers e phreakers, incluindo cavalos de tróia, farejamento de redes, engenharia social e quebra-cabeça. Também define termos como hacker, cracker, lamer e wannabe e descreve mitos sobre fraudes telefônicas usando grafite ou esmalte de unha.

![Especialização em Crimes Digitais e Produção de Provas Judiciais

UNIEURO/2010 Prof. Érico José Ferreira 40

Métodos de Invasão de Redes e Sistemas

SQL BÁSICO - DDL

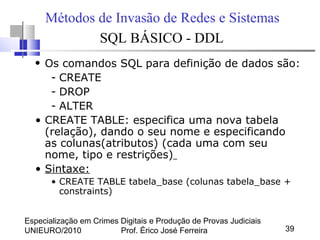

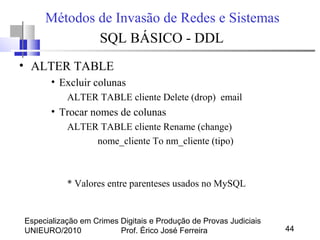

• As definições das colunas têm o seguinte formato:

– coluna tipo[NOT NULL [UNIQUE]][DEFAULT valor]

• Onde:

– coluna: nome do atributo que está sendo definido

– tipo: domínio do atributo

– NOT NULL: expressa que o atributo não pode receber

valores nulos

– UNIQUE: indica que o atributo tem valor único na tabela.

Qualquer tentativa de se introduzir uma linha na tabela

contendo um valor igual ao do atributo será rejeitada. Serve

para indicar chaves secundárias

– DEFAULT: indica um valor default para a coluna](https://image.slidesharecdn.com/metodosdeinvasao-150817204137-lva1-app6892/85/Metodos-de-invasao-40-320.jpg)

![Especialização em Crimes Digitais e Produção de Provas Judiciais

UNIEURO/2010 Prof. Érico José Ferreira 49

Métodos de Invasão de Redes e Sistemas

SQL BÁSICO - DML

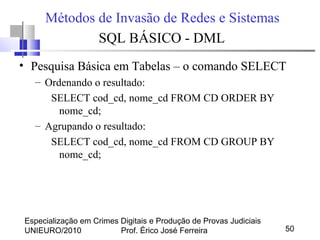

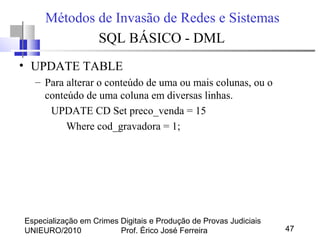

• Pesquisa Básica em Tabelas – o comando SELECT

• A sintaxe mais simples do SELECT é:

SELECT [DISTINCT | ALL] { * | coluna [,coluna, ...] }

FROM tabela;

– Para visualizar todas linhas e colunas de uma tabela:

SELECT * FROM CD;

– Para filtrar apenas algumas colunas:

SELECT cod_cd, nome_cd FROM CD;](https://image.slidesharecdn.com/metodosdeinvasao-150817204137-lva1-app6892/85/Metodos-de-invasao-49-320.jpg)