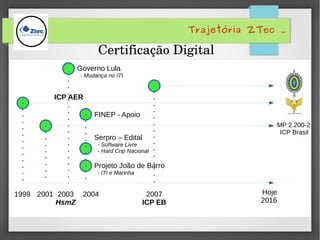

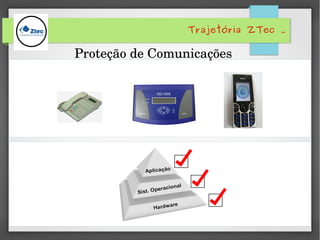

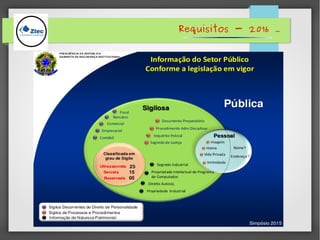

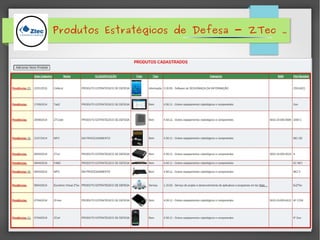

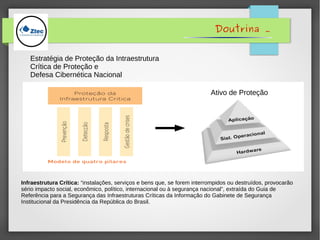

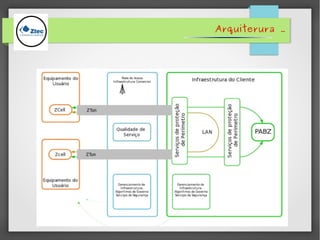

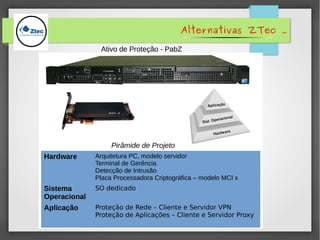

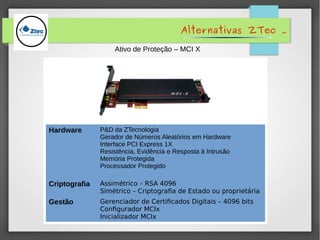

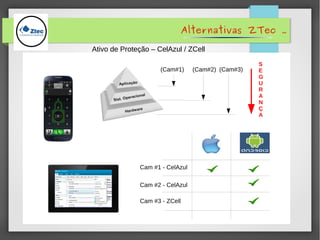

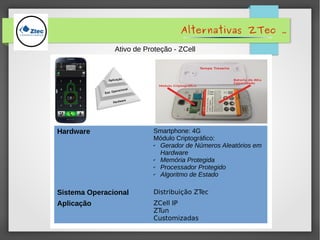

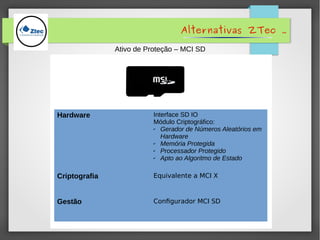

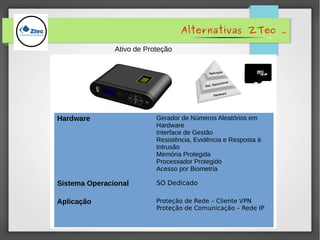

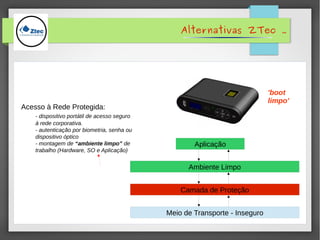

O documento descreve produtos e serviços de uma empresa de tecnologia para proteção de comunicações e informações sigilosas, incluindo workshops sobre o tema. Apresenta a trajetória da empresa e suas soluções como hardware criptográfico, sistemas operacionais customizados e aplicativos para proteger redes e dispositivos móveis de forma a garantir a segurança e privacidade de dados.