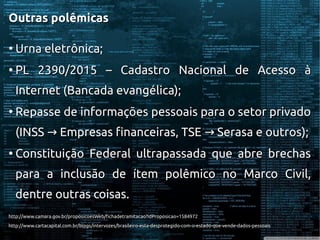

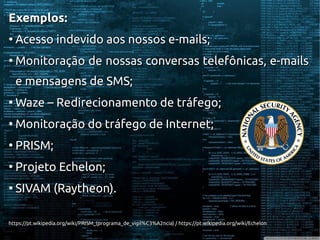

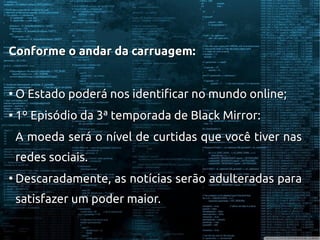

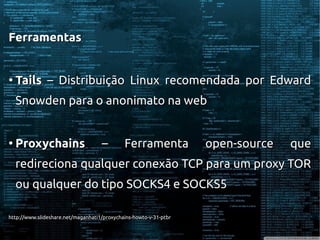

O documento discute os riscos à privacidade e segurança cibernética em um mundo cada vez mais digitalizado. Apresenta conceitos de cybersecurity e privacidade e como governos e empresas privadas monitoram os cidadãos online, ameaçando seus direitos individuais. Também fornece ferramentas para proteger a privacidade na internet.