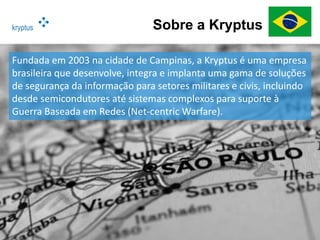

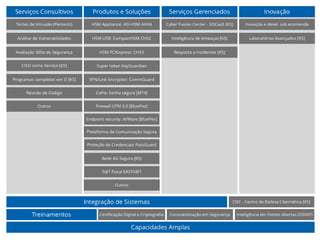

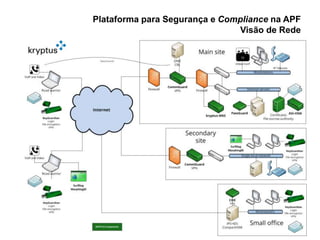

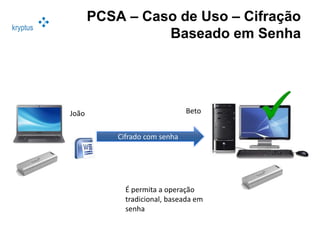

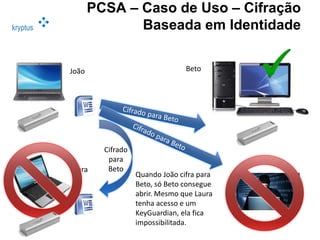

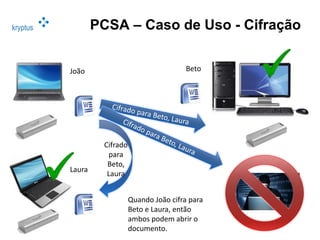

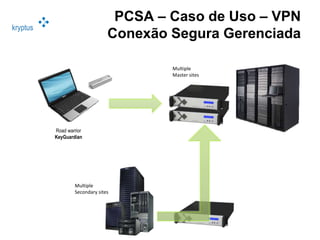

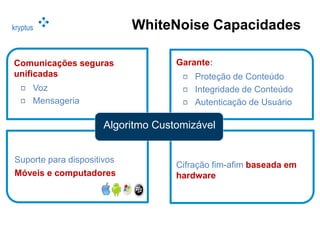

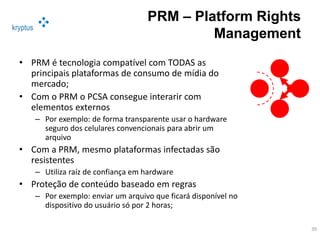

Este documento resume uma apresentação sobre a empresa Kryptus, especializada em soluções de cibersegurança e gestão de projetos. Apresenta a história da empresa desde sua fundação em 2003, suas áreas de atuação, principais projetos, clientes, instalações e parceiros. Detalha também algumas de suas soluções como PCSA, CommGuard, KeyGuardian e WhiteNoise para proteção, comunicação e gestão de segurança da informação.