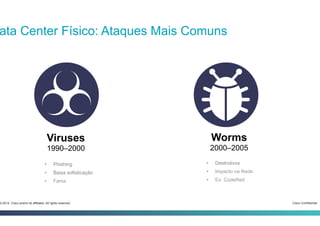

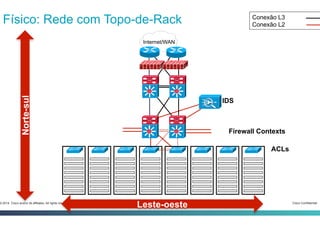

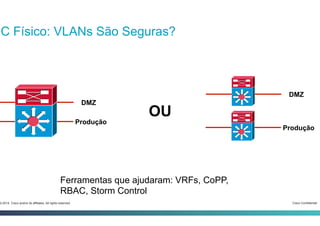

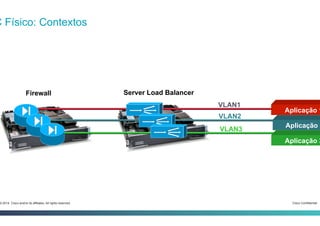

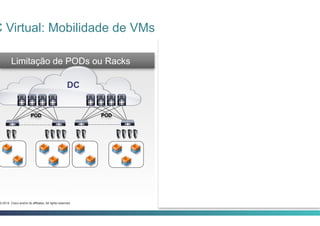

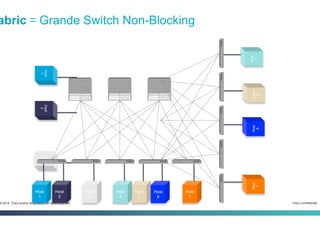

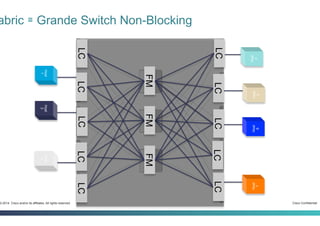

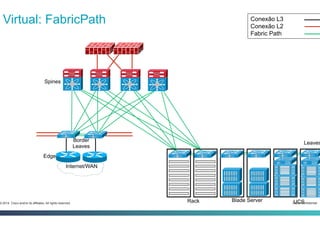

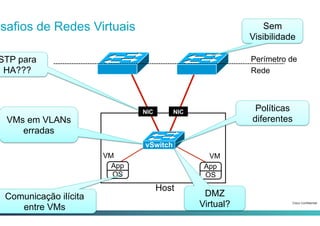

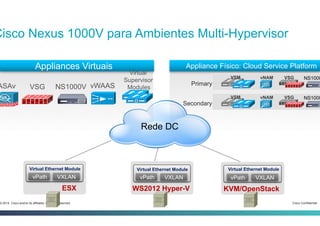

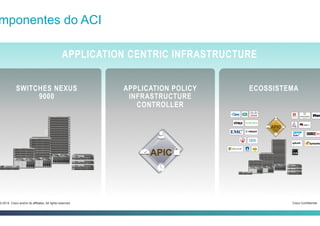

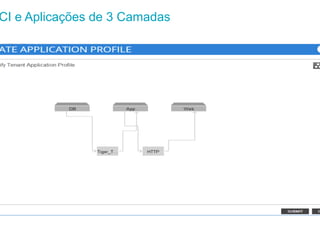

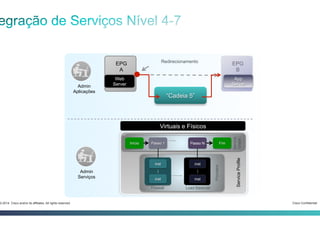

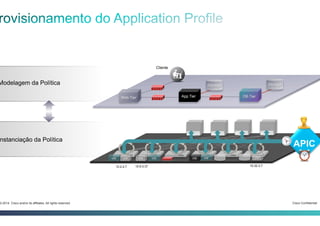

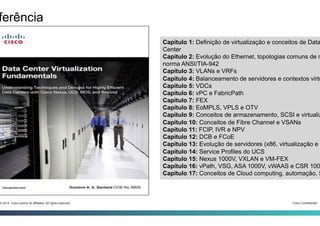

O documento aborda a evolução dos data centers ao longo dos anos, destacando as transições de física para virtual e industrial. Discutem-se os tipos de ataques cibernéticos enfrentados em diferentes períodos e as soluções propostas, incluindo a infraestrutura centrada em aplicações da Cisco. Além disso, são levantadas questões sobre segurança, gerenciamento e visibilidade em ambientes físicos e virtuais.